Dieser Teil der Artikelserie befasst sich mit der Anwendung von den Microsoft RMS in der Praxis. Die Verwendung der RMS in Microsoft Office (Word, Excel, PowerPoint und Outlook) und in RMS-fähigen PDF-Readern wird Schritt für Schritt erklärt. Dazu zählen die Verschlüsselung von Word-, Excel-, PowerPoint- und PDF-Dokumenten sowie von E-Mails und die Wiedergabe verschlüsselter Dokumente.

Die Anwendung von RMS, den Microsoft Right Management Services, in der Unternehmenspraxis

Dokumente mit Microsoft Office schützen

Die Zugriffsbeschränkung bei Microsoft Office Dokumenten, bestehend aus einer Verschlüsselung und Rechteerzwingung, ist nativ und wandert mit dem Dokument: Ob ein Dokument kopiert, in einem anderen Ort gespeichert oder per E-Mail weitergeleitet wird, die Verschlüsselung bleibt aktiv und die zugeordneten Berechtigungen werden beim Öffnen erzwungen und angezeigt. Eine Authentifizierung des Nutzers mit seinem RMS-verbundenen Konto ist zum Öffnen erforderlich. Das heißt, dass vertrauliche Dokumente wie z. B. Verträge an den Vertragspartner mit RMS-Abonnement weitergegeben werden können. Zudem bedeutet das, dass dieser Vertragspartner die Verträge zwar ansehen und ggf. bearbeiten kann (je nach Rechtevergabe), dass er aber die Verträge nicht durch Kopieren oder Weiterleiten an (unbefugte) Dritte weitergeben kann, da diese (unabhängig davon, ob sie über ein RMS-Abonnement verfügen oder nicht) nicht die entsprechenden Rechte für die Verträge besitzen und dadurch auch die Verträge oder deren Kopien nicht öffnen können. Auch das Drucken eines Dokuments, einschließlich Screenshots davon, können in den Zugriffseinstellungen in Microsoft Office verhindert werden. So können sensible Informationen aus einem Dokument weder durch Kopieren und Weiterleiten noch durch Drucken an unbefugte Dritte gelangen. Welcher Vertragspartner oder Mitarbeiter welche Rechte (Lesen, Bearbeiten, Kopieren, Drucken, etc.) bekommt, kann individuell festgelegt werden. S ist es zum Beispiel möglich, dass ein Mitarbeiter im eigenen Projektteam ein vertrauliches Dokument bearbeiten kann, während der Vertragspartner bzw. dessen Mitarbeiter ggf. nur eine Leseberechtigung bekommen.

Die Zugriffsrechte auf Word-, Excel- und PowerPoint-Dokumente lassen sich auf zwei Arten verwalten: In der jeweiligen Office-Anwendung oder über die (optionale) Microsoft RMS-Freigabeanwendung. In diesem Abschnitt wird die erste der beiden Arten beschrieben. Die zweite Art wird in dem Abschnitt Microsoft RMS-Freigabeanwendung in Teil 3 dieser Blogserie erklärt. Die Zugriffsbeschränkung von E-Mails und E-Mail-Anhängen mit Outlook wird ebenfalls in diesem Abschnitt beschrieben.

RMS in Word, Excel und PowerPoint

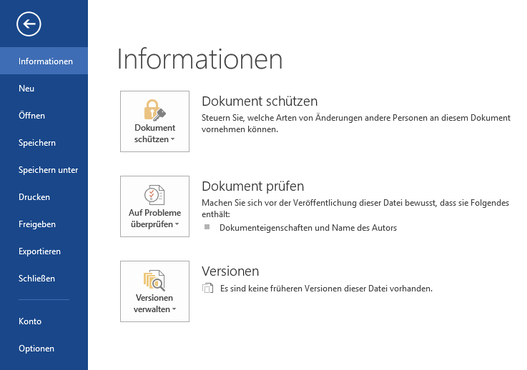

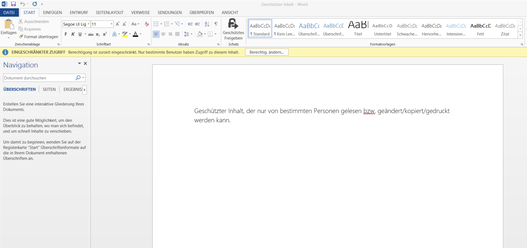

Die Zugriffsrechte eines Word-Dokuments lassen sich beschränken über Datei > Informationen > Dokument schützen > Zugriff einschränken (siehe Abbildung 1). Bei Excel und PowerPoint findet sich die Zugriffsbeschränkung ähnlich: Datei > Informationen > Arbeitsmappe schützen > Zugriff einschränken, bzw. Datei > Informationen > Präsentation schützen > Zugriff einschränken.

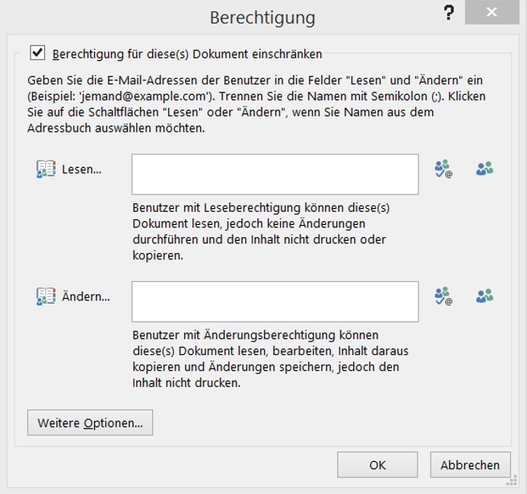

Dort hat man die Möglichkeit, zwischen (vom Unternehmen) vordefinierten und benutzerdefinierten Einstellungen („Eingeschränkter Zugriff”) zu wählen. Schreibgeschütztes Anzeigen geschützter Inhalte („Vertraulich – Nur Ansicht”) sowie Schreib- oder Änderungsberechtigungen für geschützten Inhalt („Vertraulich”) sind die zwei in Office 365 vordefinierten Rechtevorlagen. Unter „Eingeschränkter Zugriff” lassen sich eigene Einstellungen für einzelne Benutzer vornehmen, d. h. eine reine Leseberechtigung (kein Ändern, Drucken oder Kopieren des Inhalts) bzw. eine Änderungsberechtigung (inkl. Bearbeiten, Kopieren und Speichern aber ohne Drucken; siehe Abbildung 2).

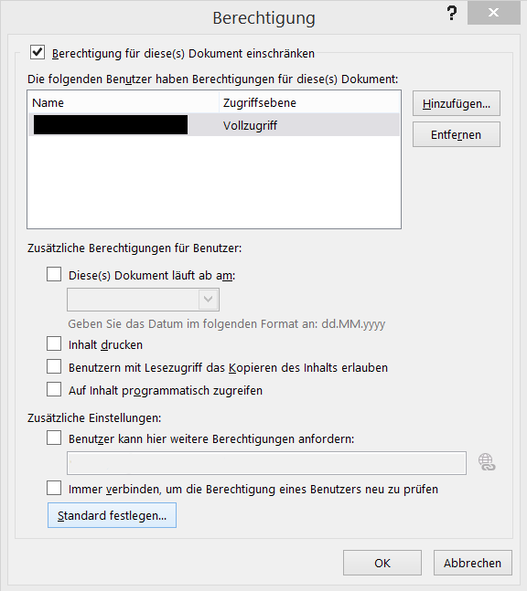

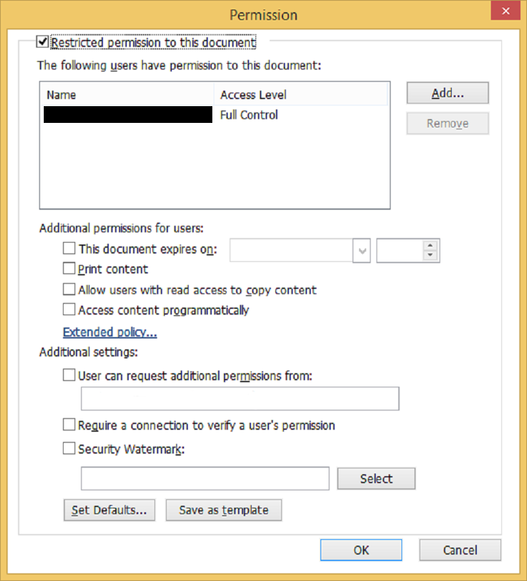

Unter „Weitere Optionen” lassen sich die Zugriffsrechte noch detaillierter für einzelne Personen bestimmen (siehe Abbildung 3). Dort lässt sich auch ein Ablaufdatum einrichten, ab dem der Zugriff auf das Dokument vollständig blockiert wird. Ob das Drucken (einschließlich Screenshots), das Kopieren des Inhalts für Leseberechtigte oder der programmatische Zugriff auf das Dokument erlaubt sein soll, lässt sich ebenfalls festlegen. Bei Bedarf kann man einem Nutzer ermöglichen, zusätzliche Berechtigungen anzufordern oder die Berechtigungsprüfung bei jedem Aufruf des Nutzers anfordern.

Als Administrator des Office 365 Kontos kann man weitere Rechtevorlagen definieren, die den Benutzern dann neben den Vorlagen „Vertraulich – Nur Ansicht” und „Vertraulich” beim Schützen eines Dokuments zur Auswahl stehen. Hier wird beschrieben, wie man entsprechend vorgeht.

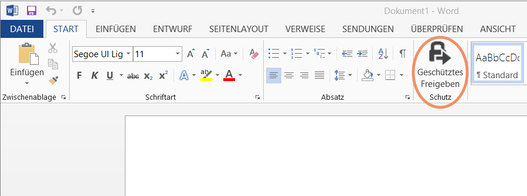

Wenn man die Microsoft-RMS-Freigabeanwendung neben Microsoft Office auf dem PC installiert hat, ist in Word, Excel und PowerPoint eine zusätzliche Option des Dokumentschutzes integriert: Das geschützte Freigeben von Dokumenten per E-Mail, wobei das Office-Dokument als verschlüsselter Anhang einer E-Mail beigefügt wird. Die Option kann aufgerufen werden unter Start > Schutz > Geschütztes Freigeben (siehe Abbildung 4). Näheres dazu, wie man mit Hilfe der RMS-Freigabeanwendung diese Option verwendet und die einzelnen Zugriffsbeschränkungen für bestimmte Personen verwaltet, gibt es im Abschnitt Microsoft RMS-Freigabeanwendung im folgenden Teil der Artikelserie.

Beim Öffnen von geschützten Word-, Excel- oder PowerPoint-Dateien in der jeweiligen Microsoft Office Anwendung werden die festgelegten Zugriffsrechte automatisch erzwungen. Sie werden dem zugriffsberechtigten Benutzer in einem Hinweis über dem Dokument mit der Möglichkeit angezeigt, die einzelnen Zugriffsrechte darstellen zu lassen oder diese ggf. als Autor des Dokuments zu ändern (siehe Abbildung 5).

RMS in Outlook

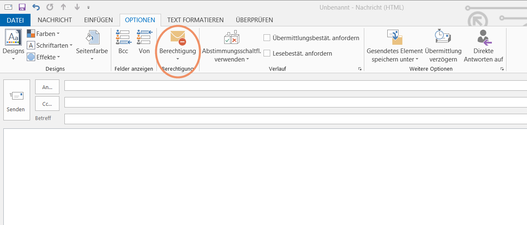

In Microsoft Outlook lassen sich Inhalte einer E-Mail sowie Anhänge verschlüsseln und der Zugriff darauf schützen. Auf diese Weise kann man sensible Informationen, wie z. B. Kontodetails, verschlüsselt an andere Personen verschicken, wobei gleichzeitig verhindert werden kann, dass der Empfänger die Details an unbefugte Dritte weitergeben kann. Die Zugriffsrechte auf den Inhalt einer E-Mail können im E-Mail-Fenster unter Optionen > Berechtigung angepasst werden (siehe Abbildung 6). Voreingestellte Optionen und die Option „Nicht weiterleiten” (beinhaltet eine Leseberechtigung, aber keine Berechtigung zum Drucken, Kopieren oder Weiterleiten der E-Mail) stehen zur Verfügung, um dem Empfänger der E-Mail nur beschränkte Zugriffsrechte auf den Inhalt der E-Mail zu geben.

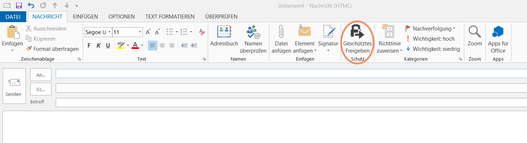

Um die Anhänge einer E-Mail zu schützen, ohne vorher die entsprechenden Dateien auf dem PC mit Microsoft Office oder einem RMS-fähigen PDF-Reader geschützt zu haben, kann man in Outlook die zusätzliche Option „Geschütztes Freigeben” im E-Mail-Fenster unter Nachricht > Schutz > Geschütztes Freigeben verwenden, sofern man die RMS-Freigabeanwendung installiert hat (siehe Abbildung 7). Die angehängten Dateien werden dann mit Hilfe der RMS-Freigabeanwendung verschlüsselt. Näheres dazu gibt es im Abschnitt Microsoft RMS-Freigabeanwendung im folgenden Teil der Artikelserie.

RMS in PDF-Readern

Auch vertrauliche Dokumente abseits von Microsoft Office lassen sich mit den RMS schützen, wenn ein RMS-Abonnement im Unternehmen bzw. für die Einzelperson besteht. Für die Ver-/ und Entschlüsselung von PDF-Dateien, wird ein Microsoft RMS kompatibler PDF-Reader oder die Microsoft RMS-Freigabeanwendung benötigt. Der Foxit PhantomPDF Business Reader und der Foxit Enterprise Reader unterstützen beide die RMS-basierte Ver- und Entschlüsselung von PDF-Dateien während der Foxit PhantomPDF Standard Reader nur die Entschlüsselung, also das Anzeigen von RMS-geschützten PDF-Dateien, unterstützt. Die Verschlüsselung von PDF-Dokumenten ist, ähnlich wie bei Office-Dokumenten, nativ. Das heißt, dass die festgelegten Zugriffsrechte immer erzwungen werden und auch nach dem Kopieren, Speichern oder Weiterleiten bestehen bleiben. Das heißt, dass auch vertrauliche Dokumente in PDF-Form an entsprechende Vertragspartner oder Teammitglieder zum Lesen oder Bearbeiten weitergegeben werden, ohne dass die Dokumente unverschlüsselt an unbefugte Dritte weitergegeben werden können.

Dokumentenrechte im Foxit Reader verwalten

PDF’s verschlüsseln

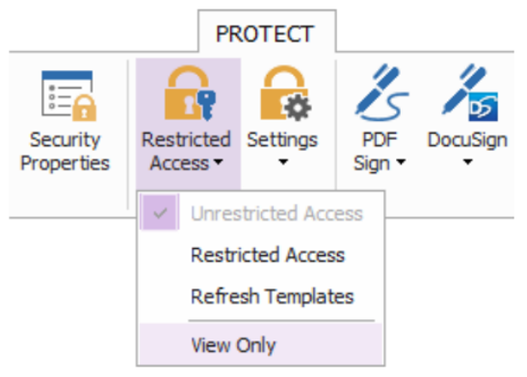

Ähnlich wie in Microsoft Office lässt sich der Zugriff auf ein geöffnetes PDF-Dokument im Foxit PhantomPDF Business oder Foxit Enterprise Reader mit vordefinierten Rechtevorlagen (z.B. „View Only”, eine alleinige Leseberechtigung) oder mit benutzerdefinierten Einstellungen („Restricted Access”) verwalten. Die Optionen sind unter Protect > AD RMS Protect > Restricted Access zu finden (siehe Abbildung 8).

Beim ersten Zugriff auf ein RMS-geschütztes Dokument per Foxit Reader wird man zur Eingabe des Kontonamens und des Passworts des Unternehmenskontos, das über ein Microsoft RMS Abonnement verfügt, für die Authentifizierung aufgefordert. Anschließend stehen wie bei Microsoft Office die Einstellungen zur Verfügung, bestimmten Personen eine Leseberechtigung (ohne Ändern, Drucken oder Kopieren des Dokumenteninhalts) oder eine Änderungsberechtigung (inkl. Berechtigungen zum Lesen, Ändern, Kopieren und Speichern aber ohne Druckberechtigung) zu geben sowie weitere Optionen unter „More Options” in Anspruch zu nehmen, ähnlich wie in Word.

Die weiteren Optionen sind ebenfalls ähnlich derer in Microsoft Office: Man kann für bestimmte Personen detaillierte Zugriffslevel einstellen und zusätzliche Optionen wie Zugriffsablaufdatum, Druckerlaubnis, Kopiererlaubnis, programmatischer Zugriff, Erlaubnisanforderung und Authentifizierungsaufforderungen beim Dokumentenaufruf anwenden (siehe Abbildung 9). Darüber hinaus hat man die Möglichkeit, spezielle Beschränkungen in Bezug auf die Anzahl und Art der Dokumentenzugriffe unter „Extended policy…” festzulegen sowie Wasserzeichen hinzuzufügen. Mit einem Klick auf „Save as template” kann man die vorgenommenen Einstellungen als Vorlage für die Wiederverwendung speichern.

Verschlüsselte PDF’s öffnen

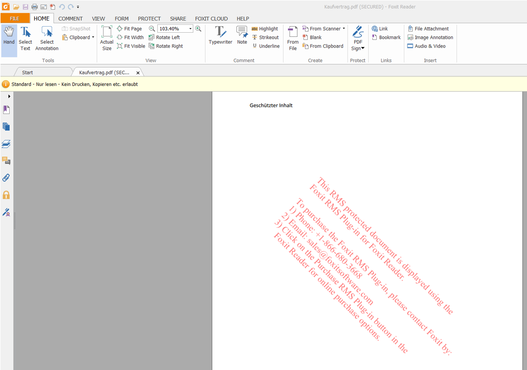

PDF-Dokumente, die mit einen RMS-unterstützenden PDF-Reader zugriffsbeschränkt wurden, lassen sich mit einer der RMS-unterstützenden Versionen vom Foxit Reader (PhantomPDF Business oder Standard, Enterprise, oder die kostenlose Version zusammen mit dem Foxit RMS Plug-In) öffnen, wobei die zuvor im Dokument festgelegten Zugriffsbeschränkungen erzwungen werden und man sich entsprechend beim Öffnen der Datei mit dem RMS-verbundenen Konto authentifizieren muss. Beim Öffnen des geschützten Dokuments mit dem kostenlosen Reader mit RMS Plug-In wird ein Wasserzeichen im Dokument angezeigt (siehe Abbildung 10). Es werden außerdem in jedem der Reader die Bezeichnung und Beschreibung der festgelegten Zugriffsbeschränkungen angezeigt (wie hier im Beispiel „Standard – Nur lesen”).

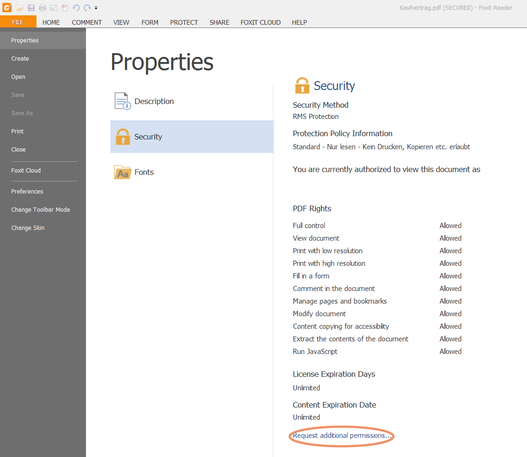

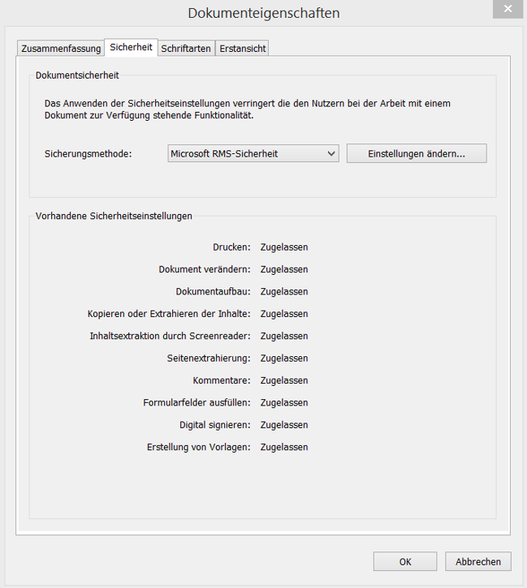

Die Zugriffsbeschränkungen eines Dokuments lassen sich im Foxit Reader einsehen unter File > Properties > Security. Hier lassen sich durch Klick auf „Request additional permissions…” (siehe Abbildung 11) auch weitere Zugriffsrechte beim Autor des Dokuments anfordern. In diesem Beispiel lässt sich der Autor des Dokuments die Zugriffsrechte anzeigen, die daher alle auf „Allowed” stehen.

Weitere RMS-fähige PDF-Reader

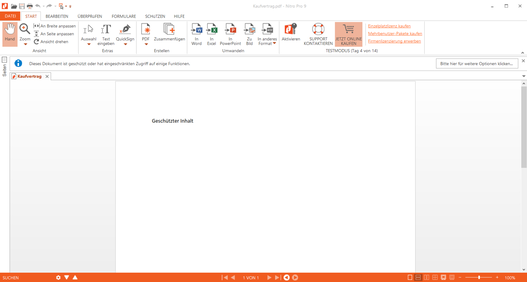

Neben dem Foxit Reader unterstützt auch der Nitro Pro Reader das Anzeigen von geschützten PDF-Dokumenten. Allerdings muss dafür die Microsoft RMS-Freigabeanwendung installiert sein, um diese Funktion zu aktivieren. Beim Anzeigen eines geschützten PDF-Dokuments wird im Nitro Pro Reader ein Hinweis auf den eingeschränkten Zugriff angezeigt (siehe Abbildung 12).

Mit einem Klick auf „Bitte hier für weitere Optionen klicken…” kann man sich die einzelnen Zugriffsrechte ansehen (siehe Abbildung 13).

Um PDF-Dokumente RMS-basiert zu verschlüsseln, bietet sich neben dem Foxit Reader die RMS-Freigabeanwendung von Microsoft an, mit der sich Dokumente jeden Dateityps verschlüsseln lassen. PDF-Dokumente, die mit der RMS-Freigabeanwendung verschlüsselt wurden, lassen sich auch wieder damit öffnen mit dem in der Anwendung integrierten Viewer. Genaueres dazu gibt es im Abschnitt Microsoft RMS-Freigabeanwendung in Teil 3 der Blogserie.

Vorschau auf Teil 3

Teil 3 dieser Blogserie befasst sich mit der RMS-Freigabeanwendung, welche Dateien jeglichen Dateityps verschlüsseln kann. Die RMS-Freigabeanwendung kann über die in Office und RMS-fähigen PDF-Readern integrierbaren Funktionen oder über den Dateiexplorer verwendet werden, so dass sich sämtliche Dateien mit wenigen Klicks verschlüsseln und auch verschlüsselt per E-Mail versenden lassen. Mit der RMS-Freigabeanwendung lassen sich außerdem verschlüsselte Dateien entschlüsseln bzw. wiedergeben. Dabei ist die RMS-Freigabeanwendung nicht nur für Windows, sondern auch für weitere Betriebssysteme einschließlich mobilen Geräten verfügbar.

Quellen und weiterführende Links

Nachfolgend sind einige weitere Links aufgelistet, die als Quellen für diesen Artikelteil dienten und weiterführende Informationen zum Nachlesen sowie beispielhafte Demonstrationen von Funktionen bieten:

Erfahren Sie mehr

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 1

Vorgesetzte in Nintex per LDAP-Abfrage ermitteln

Ein neues Zeitalter der Cyber Security

Warum der Überwacher überwacht werden muss

Die Bedeutung einer Governance

Nutzung der SharePoint REST API mit Microsoft Flow

Administrationstiefe von IAM-Systemen

Multi Factor Authentication (Azure und SharePoint)

Qualitätsmanagement - Dokumentation verwalten mit SharePoint

SharePoint Framework Client-Side Webparts mit React

Gefilterte Ansicht über Unterschiede in mehreren Spalten

Migration IBM Lotus Notes zu Microsoft SharePoint

Spaltenformatierung in SharePoint: Column formatting vs. JS

Drei Tipps für mehr SharePoint-Begeisterung

Produktiver lernen mit SharePoint

Self-Sovereign Identity Teil 1: Die Geschichte

Self-Sovereign Identity Teil 2: Identitäten

GARANCY IAM Suite – Das bietet Version 3

Fünf Tipps für mehr SharePoint-Adoption in Unternehmen

Farben zur Optimierung des SharePoint-Kalender

Corporate News – Das zentrale Medium interner Kommunikation

Struktureller Aufbau eines Angular Modules

SharePoint und Informationsarchitektur – worauf kommt es an?

Zero Trust – oder lassen Sie jeden rein?

Self-Sovereign Identity Teil 3: Eine neue Ära

Passwörter heute – der Status quo

Webcast: "Expedition zum Identity Management"

Was ist eigentlich „Single-Sign-On“ (SSO)?

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Spoofing und Phishing

So verheiraten Sie One Identity Safeguard & -Manager

Frauenpower in der IT

Kleine Geschichte des Passworts

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

IT-Trends 2025 - Teil 1: Cybersecurity

Microsoft Ignite 2024: Das sind unsere Highlights

Wer benötigt ein Intranet?

Tipps & Tools für eine erfolgreiche interne Kommunikation

Cyberangriffe: Das kann passieren und so wappnen Sie sich

PDF-Konverter in Power Automate

Handlebars.js – Semantische Template Library

Automatisierte Bereitstellung von Endgeräten mit Intune

Microsoft 365 Content Hub

CQRS in ASP.Net MVC mit Entity Framework

Security, Identity & Access Management

Gebündelte Kompetenz im Bereich Cyber-Security

NIS2 kommt: So bereiten Sie sich optimal vor

Security Awareness für mehr mehr Schutz vor Cyberangriffen

Tipps und Tricks mit Entity Framework

DT Swiss: Microsoft 365 – So geht modernes Intranet

Der wiederholte Bereich in Nintex Forms

Umfragen in Teams mit Microsoft Forms

Angebot: Microsoft 365 Content Hub

Angular Route-Guards

MIM End-of-Life: Strategien zur erfolgreichen Planung

Haribo: Zeitgemäße Kommunikation über SharePoint-Intranet

LAG Hamm: SharePoint-Integration für Gerichtssoftware

GraphQL – Die Alternative zu REST

Was ist Application Lifecycle Management (ALM)?

Endpoint Management mit Microsoft Intune

Storengy: Intranet-Relaunch auf Basis von SharePoint

FIVE: Prozess-Automation auch für KMUs

SIGA: Mehrsprachige Zusammenarbeit per Microsoft 365

Migration von HCL Connections zu MS Teams und SharePoint

Zentralisiertes Logging – Simpler Logging-Stack mit Graylog

Adolf Würth GmbH & Co. KG: Personalisierbares Intranet

Warum ist Inline-CSS und JavaScript-Code so schlecht?

Tecan: ein Kommunikationskanal für alle

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Grünenthal: Mit Nintex agilen Prozessanforderungen begegnen

Was kann der neue Office 365 Planner – und was kann er nicht

DEVK: Meta-Suche über alle Ablagesysteme

Caritasverband Köln: Lösung Qualitätsmanagement-Dokumente

Xamarin – plattformübergreifende App-Entwicklung

Solana: Weltweit verfügbares Intranet in unter zwei Monaten

R+V Versicherung: Automatisierte QM-Audits mit SharePoint

Ich bin im Flow! – Eine Übersicht zu Microsoft Flow

Migration von Confluence zu SharePoint

Microsoft Modern SecOps Engagement

SharePoint Online proaktive Services

Siemens AG: SharePoint statt Excel bei komplexen Formularen

Hat Ihr Unternehmen einen Informations-Lebenszyklus?

Anhänge nach Datentyp in PowerApps einschränken

Sicherer Zugriff von Extern ohne VPN

Prozessdigitalisierung

Siemens AG: Steuerung von Zulassungsverfahren per SharePoint

Knowledge Management erfolgreich aufbauen

Braucht man wirklich jQuery?