Cyberangriffe nehmen zu und werden immer komplexer. Eine fundierte technische Sicherheitsinfrastruktur ist nur eine Seite der Medaille, um das Unternehmen optimal zu schützen. Das größte Risiko sitzt mit dem User immer noch vor dem Bildschirm. Doch für die Mitarbeitenden wird meist der geringste Einsatz gezeigt, wenn es um Cyber Security geht. Mit unseren fünf wichtigsten Erkenntnissen inkl. konkreten Verhaltenstipps zeigen wir Ihnen, warum Sie unbedingt auf Security Awareness setzen sollten!

1. Das größte Einfallstor bei Cyberattacken sind die User – und eher selten ausgeklügelte Hackerattacken auf die Firewall.

„Ich habe einen Kaffee in der Hand, können Sie mir kurz die Tür aufhalten?“: Als freundlicher Mensch sagt man da doch nicht Nein! Es kommt nicht selten vor, dass Mitarbeitende in großen Unternehmen einfach Personen einlassen, ohne deren Badges zu überprüfen – und schon ist die gut durchdachte, mühevoll aufgebaute und verwaltete Sicherheitsmauer durchbrochen, ohne es gewollt zu haben und sich dessen bewusst zu sein.

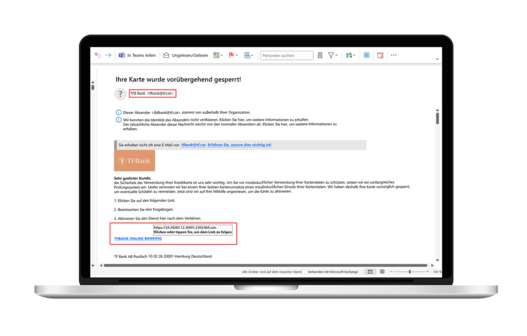

Was für die physische Infrastruktur gilt, lässt sich auch auf die IT-Infrastruktur übertragen. Die klassischen Türöffner sind in diesem Fall USB-Sticks, die ohne vorherige Überprüfung angeschlossen werden, oder Phishing-Mails mit schädlichen Links. Doch die Vorgehensweisen entwickeln sich mit der Zeit immer weiter. Besondern hoch im Kurs sind aktuell Social Engineering Attacken: Bereits 30 Sekunden Audiomaterial genügen, um ein Voice Deepfake zu erstellen – ein Instagram Reel reicht hierfür aus. Ebenso reichen nur wenige Stunden Videomaterial, um ein Video Deepfake zu generieren. Wenn dann der IT-Kollege anruft und ein Problem meldet, das er über Team Viewer lösen möchte, vertraut man ohne Hintergedanken seiner Expertise und lässt ihn gewähren.

Hacker benötigen also nur eine einzige Person, um ins Netzwerk zu gelangen – und können dann im gesamten Unternehmen immensen Schaden anrichten.

2. Jede:r Mitarbeitende kann Opfer eines Cyberangriffs werden.

Opfer von Cyberattacken fühlen sich oft schuldig und hinterfragen ihr Urteilsvermögen: „Wie konnte ich nur so blöd sein?“ ist die wohl häufigste Aussage in einem solchen Fall. Doch niemand ist gegen Cyberkriminalität immun, denn dies hat rein gar nichts mit Intelligenz oder Erfahrung zu tun. Angriffe erfolgen oft in Stresssituationen und in der berühmten „Hitze des Gefechts“, auch gerne mal kurz vor der Mittagspause oder dem Feierabend – ein falscher Klick kann hier schnell passieren. Auch sind Menschen in solchen Situationen häufig leichtgläubig (v.a. bei Social Engineering) oder überfordert und handeln entsprechend irrational. All dies sind absolut menschliche Verhaltensweisen, die jede:r nacchvollziehen kann.

Hinzu kommt, dass man auch das Gegenüber nicht unterschätzen darf: Angriffe werden immer ausgeklügelter und nutzen die neuesten Technologien. Über 90% der Hacker sind gebildete junge Männer unter 30 Jahren, die bereits im Alter von 10-15 Jahren begonnen haben und daher über eine Menge Erfahrung verfügen. Ihre Motivationen sind oft der Adrenalinkick und das Bedürfnis nach Aufmerksamkeit und Anerkennung. Zudem sind sie sehr geduldig und kennen Ihre Infrastruktur: Hacker verbringen bis zu 200 Tage in Ihrem Netzwerk, bevor sie zuschlagen. Dabei ist ihr Ziel auch, die Backup-Daten zu verschlüsseln.

3. Es reicht nicht nur, eine Sicherheitskultur aufzubauen – diese muss auch geübt werden.

Damit alle Mitarbeitenden an einem Strang ziehen und das Unternehmen gemeinsam schützen, müssen sie sich bewusst werden über das Risiko, das ihnen tagtäglich begegnen kann, und die Verantwortung, die sie dabei selbst besitzen. Es ist also immens wichtig, alle Mitarbeitenden zu sensibilisieren und eine ganzheitliche Sicherheitskultur aufzubauen. Darunter fällt natürlich auch, den Reaktionsplan bei einem Incident zu kennen.

Doch eine Awareness Kultur und Sicherheitsschulungen einmal im Jahr reichen oft nicht aus, sondern geraten gerne mal in Vergessenheit. „Übung macht den Meister“ gilt auch in diesem Fall: Ein bestehender Reaktionsplan muss regelmäßig geübt und aktualisiert werden, wobei er je nach Bedarf für verschiedene Szenarien und Varianten von Cyberbedrohungen angepasst wird. Für dieses Üben gibt es extra Toolings, die Ransomware versenden. Wenn Mitarbeitende unsicher sind oder sich nicht richtig verhalten, können Sie gezielt ein Sicherheitstraining durchführen.

Mehr Akzeptanz mit Change & Adoption

Zur Leistungsseite4. Phishing-Mails lieber löschen und melden, statt selbst „Lösungen“ auszutesten.

Wenn Sie eine mögliche Phishing-Mail erhalten und unsicher, stutzig und verwirrt sind: Lieber löschen und melden, als eigene Nachforschungen anzustellen und zu lange darauf herumzudenken – dies führt selten zur angemessenen Reaktion.

Phishing-Mails sind nicht nur immer korrekter formuliert, sondern werden außerdem oft im Namen von Kolleg:innen gesendet. Wenn es Ihnen komisch vorkommt, dass Ihre Kollegin aus der Finanzbuchhaltung plötzlich die Daten Ihrer Firmenkreditkarte per Mail anfragt oder Sie bittet, Geld zu überweisen – nehmen Sie doch einfach mal den guten alten Telefonhörer in die Hand und fragen bei ihr nach. Dadurch löst sich die Situation oft schnell auf und der Fall kann gemeldet werden.

5. Bei einem Cyberangriff gilt: Schnelles Handeln erforderlich!

Wenn ein Cyberangriff erfolgreich war, ist der Schock erst einmal groß. Menschen geben Fehler ungerne zu und versuchen unbewusst und reflexartig, diesen zu verheimlichen – ganz nach dem Motto: „Wird schon nicht so schlimm sein“. In diesem Fall ist ein schnelles Handeln jedoch von größter Bedeutung! Zwei Maßnahmen sollte sofort getroffen werden:

- Gerät physisch ausschalten und vom Netz nehmen

- Security Incident melden

Man sollte immer im Kopf haben: Es geht nicht darum, Menschen Schuld zuzuweisen. Ziel ist, es größeren Schaden vom gesamten Unternehmen abzuwenden – und dies gelingt nur durch eine schnelle gemeinsame Reaktion.

Mehr zum Thema Cyber Security

Ihre Ansprechpartner

Gerardo Immordino ist seit Mai 2024 Geschäftsführer der novaCapta Schweiz AG. Zuvor war er bereits als Leiter der von ihm gegründeten Business Unit Managed Modern Endpoint für die novaCapta tätig. Er und sein Team haben langjährige Erfahrung und umfassende Kenntnisse auf den Gebieten Endpoint-, Azure Management und Security und unterstützen Kunden bei operativen sowie strategischen Herausforderungen in diesem Bereich.

Gerardo Immordino hat zudem viele Jahre Erfahrung in der Beratung, Umsetzung sowie im Betrieb und Support von Microsoft-Lösungen und war an der erfolgreichen Leitung und Durchführung von komplexen Projekten in verschiedenen Branchen und Bereichen, wie Cloud und digitale Transformation, beteiligt.

Sonja Wagenbichler, Change Managerin bei der novaCapta Schweiz AG, bringt einen Bachelor of Arts in Wirtschaftswissenschaften mit und ist seit 2021 in der IT-Branche tätig. Seit Oktober 2023 bereichert sie das Team der novaCapta und konzentriert sich in ihrer Rolle vor allem auf die User Adoption durch gezielte Change-Maßnahmen bei digitalen Transformationsprojekten.

Ihre Leidenschaft für die Themen Change und Adoption ist ansteckend und so überzeugt sie in Kundenprojekten oder Workshops auch jede:n Skeptiker:in davon, dass Veränderungen nicht nur herausfordernd sein können, sondern auch die Tür zu neuen Chancen öffnen.

Erfahren Sie mehr

NIS2 kommt: So bereiten Sie sich optimal vor

99% der Cyberangriffe abwehren: Mit den richtigen Maßnahmen

Kissling + Zbinden: Zentrales Arbeiten in «Projektraum 365»

Cyberangriffe: Das kann passieren und so wappnen Sie sich

IT-Trends 2025 - Teil 1: Cybersecurity

Interview: Wie Unternehmen Cyber Security herstellen

Vorschau: IT-Trends 2024 - Teil 1

Vorschau: IT-Trends 2024 - Teil 2

Wie EEP den Umstieg zur Hybridarbeit erleichtern

10 Must-haves im Change Management

Was Sie beim nächsten IT-Projekt beachten sollten

Mit Change Communication zum Digital Empowerment

Eine Frage des Frameworks

IT: Schlüssel zum erfolgreichen Nachhaltigkeitsmanagement?!

Microsoft Ignite 2024: Das sind unsere Highlights

Security, Identity & Access Governance

Automatisierte Bereitstellung von Endgeräten mit Intune

Die Bedeutung einer Governance

Security & Compliance

Die Bedrohung im Internet und wie du dich schützen kannst

DMARC-Authentifizierung wird zum verbindlichen Standard

Verringerung von Cyberrisiken: Was ist versicherbar?

Team Topology: Ein Wegweiser für effektive DevOps-Kultur

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

Wieso braucht es Change Management?

Berner Baumeisterverband: Zum Digital Workplace mit M365

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

Microsoft Cyber Security Assessment

TDK Electronics AG: Change Management als Erfolgsfaktor

Managed SOC

Change Management: Beratung mit Plan

Change- & Trainingskonzept für Hellmann

Infrastructure as Code (IaC)

Aurubis: Neues Mailsystem & Kollaborationslösung

Die Zukunft datenbankzentrierter IT-Architekturen

NIS2 Compliance Navigator

So kommt Ordnung in den Infrastructure as Code-Werkzeugkaste

Die Awareness kommt mit dem ersten Cyberangriff

Landqart: Mit M365 zum Modern Workplace

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Digitale Identitäten als Ausweis

novaCapta und Ontinue schließen Partnerschaft

Ticket-Schneiden: Best Practices und Agile Methoden

Mobile Security mit Enterprise Mobility & Security (EMS)

Zero Trust dank modernem Authorization Management

NIS2-Richtlinie: Das müssen Sie wissen

Cybersecurity Evolution: NIS-2

Microsoft Data Security Engagement

Microsoft Threat Protection Engagement

Digital Work in Krisenzeiten

novaCapta Adoption Service für M365

Mit professioneller Begleitung erfolgreich in die Cloud

ESG-Tagebuch | Wissenstransfer & Kommunikation | Teil 2

Union Investment: Integrierte Governance in M365

novaCapta mit neuem Team für Cloud Security

deugro group: Modernes Intranet mit dem Valo-Baukasten

Die HÜBNER-Gruppe startet ihre KI-Reise

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Braucht KI eine digitale Identität?

Sicheres Berechtigungsmanagement leicht gemacht!

BSI: Sicherheitswarnung für 17.000 Exchange-Server

IT-Governance als Wegbereiter für Operational Excellence

Neue Business Unit Managed Modern Endpoint bei novaCapta

Identity Provider – ein Schlüssel für viele Schlösser

Yubico und novaCapta werden Partner

Microsoft Spezialisierung für Cloud Security

Identity & Access Management mit Microsoft Entra ID

Microsoft MVP Auszeichnung für Shady Khorshed

ESG-Tagebuch | Implementierung von Envizi ESG Suite |Teil 1

AWS Cloud: So optimieren Sie Ihre Kosten mit IBM Turbonomic!

Azure Virtual Desktop und Windows 365

Azure Cloud: Kosten mit IBM Turbonomic optimieren!

Interview: Stärkung der Cyber-Sicherheit im deutschen Markt

Conditional Access für volle Kontrolle bei Datenzugriffen

Microsoft 365 Backup mit der novaCapta

ESG-Tagebuch | Nachhaltige Datenlösungen realisieren |Teil 3

Azure Information Protection

Endpoint Management mit Microsoft Intune

Active Directory Domain Services Health Check

MIM End-of-Life: Strategien zur erfolgreichen Planung

Identity & Access Management

Ein neues Zeitalter der Cyber Security