Dieser letzte Teil der Artikelserie befasst sich mit dem Schutz von Dokumenten innerhalb von SharePoint. Mit Hilfe der Integration der RMS in SharePoint lassen sich Dokumentenbibliotheken mit wenigen Klicks RMS-verschlüsseln. Dies bietet einen zusätzlichen Schutz zu den SharePoint-eigenen Zugriffsberechtigungen, da die in RMS-geschützten Dokumentenbibliotheken hochgeladenen Dokumente auch außerhalb von SharePoint verschlüsselt bleiben.

Die Anwendung von RMS in der Unternehmenspraxis

RMS bei Dokumentenbibliotheken und Listen in SharePoint

RMS in SharePoint bieten optimale Schutzfunktionen für Dokumente, die über SharePoint miteinander geteilt werden bzw. die gemeinsam bearbeitet werden. Dokumente, die in geschützte SharePoint-Bibliotheken hochgeladen werden, müssen nicht extra in Office oder der jeweiligen Anwendung vorher explizit RMS-verschlüsselt werden; dies wird innerhalb einer geschützten SharePoint-Bibliothek durchgeführt. Das ist insbesondere nützlich, wenn mehrere Dokumente zugleich geschützt und geteilt werden sollen, wie z. B. bei zusammengehörenden Vertragsdokumenten oder Projektanforderungsdokumenten eines Kunden. Mit wenigen Klicks lässt sich eine ganze vertrauliche Dokumentenbibliothek mit RMS schützen.

Bevor man RMS in SharePoint anwenden kann, muss die Informationsrechteverwaltung (Information Rights Management, IRM) zunächst in der SharePoint Administration aktiviert werden. Ein Benutzer mit Administrationsrechten kann hier einsehen, wie vorzugehen ist. Wenn das IRM aktiviert ist, können Bibliotheken und Listen in SharePoint mit Hilfe von granularen Zugriffsberechtigungen RMS-geschützt werden. Dabei werden die Zugriffsberechtigungen immer auf eine ganze Bibliothek bzw. Liste angewendet und nicht auf einzelne Dokumente. Im Folgenden wird beschrieben, wie die Zugriffsrechte auf eine Dokumentenbibliothek in SharePoint eingeschränkt werden und wie man mit zugriffsbeschränkten Bibliotheken arbeitet. Für IRM-Einstellungen in Listen ist ähnlich vorzugehen.

Zugriffsrechte auf eine Bibliothek mit Hilfe von RMS beschränken

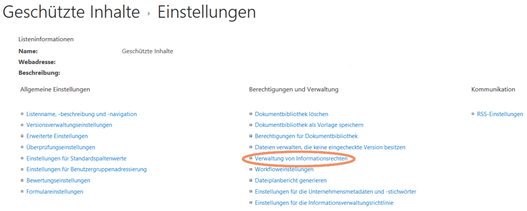

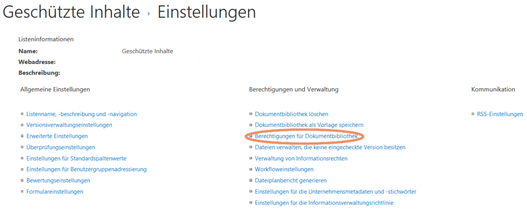

Nachdem man eine Bibliothek oder Liste angelegt hat, gelangt man unter Bibliothek (bzw. Liste) zu den Bibliothekseinstellungen (bzw. Listeneinstellungen; siehe Abbildung 1).

In den Einstellungen findet man unter dem Punkt Berechtigungen und Verwaltung die Verwaltung von Informationsrechten (siehe Abbildung 2).

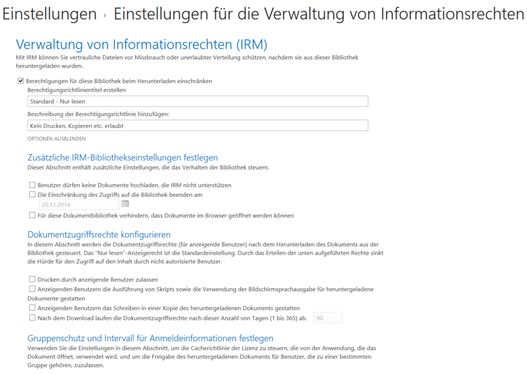

Neben einem Titel und einer Beschreibung der Berechtigungsrichtlinie für die Bibliothek kann man zusätzliche Optionen festlegen (siehe Abbildung 3). Grundsätzlich gibt es in SharePoint verschiedene voreingestellte Benutzergruppen (z.B. Besitzer, Besucher und Mitglieder) die jeweils bestimmte Zugriffsrechte auf Webseiten in SharePoint haben (z.B. Vollzugriff, Leseberechtigung und Änderungsberechtigung). Wie man die Benutzergruppeneinstellungen anpasst, wird im Folgenden noch erklärt. Die Berechtigungsvergabe über Benutzergruppen bietet jedoch nur den Schutz von Dateien innerhalb von SharePoint. Sobald ein berechtigter Benutzer eine Datei z. B. herunterlädt oder ein Dokument ausdruckt, besteht der Schutz durch die Berechtigungsbeschränkungen nicht mehr und der Inhalt einer Datei kann potenziell von unbefugten Personen eingesehen werden (z. B. wenn der berechtigte Benutzer die Datei weitergibt oder das Dokument sonst irgendwie zugänglich für andere macht). Die Microsoft RMS bzw. das IRM in SharePoint schützen hiervor: Dateien, die aus IRM-geschützten SharePoint-Bibliotheken angezeigt oder heruntergeladen werden, bleiben verschlüsselt, so dass die Inhalte für unbefugte Personen nicht zugänglich sind.

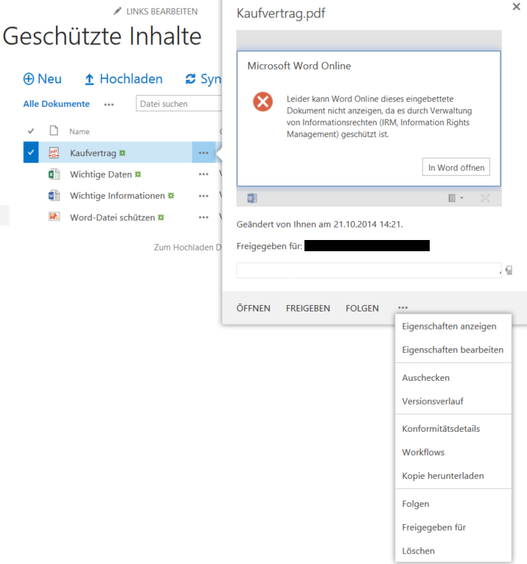

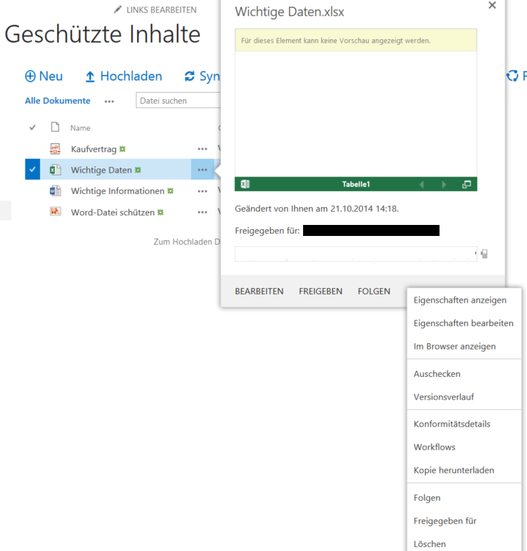

In der Verwaltung von Informationsrechten aus Abbildung 3 lassen sich Einstellungen über die Benutzergruppeneinstellungen hinaus vornehmen. Die IRM-Einstellungen für eine Bibliothek beinhalten, dass die Benutzer bei Bedarf nur Dokumente in die Bibliothek hochladen können, die IRM in SharePoint unterstützen (hauptsächlich Word-, Excel-, PowerPoint- und PDF-Dateien). Der grundsätzliche Zugriff (aller Benutzergruppen) auf die Bibliothek lässt sich zeitlich bestimmt beenden. Es lässt sich außerdem verhindern, dass Dokumente im Browser geöffnet werden, wobei auch hier die Einschränkung für Word-, Excel-, PowerPoint- und PDF-Dateien gilt. Andere Dateitypen wie z.B. Bild-Dateien lassen sich zwar grundsätzlich nicht im Browser öffnen; dafür wird allerdings unabhängig von den IRM-Einstellungen eine Vorschau der Datei durch Klick auf die drei Punkte hinter der Datei angezeigt (siehe Abbildung 4).

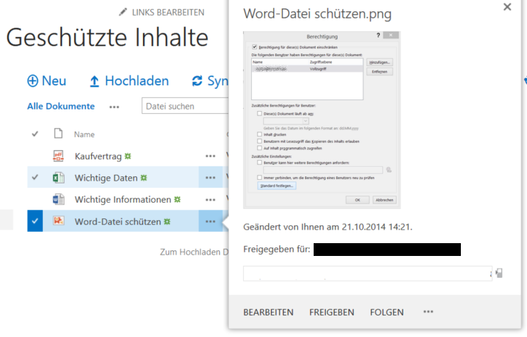

Die Vorschau von Office- oder PDF-Dateien wird beim Klick auf die drei Punkte hinter einer Datei in einer IRM-geschützten SharePoint-Bibliothek grundsätzlich unterdrückt (siehe Abbildung 5). Office- und PDF-Dokumente lassen sich normalerweise im Browser anzeigen durch Klick auf „Öffnen” bei einer PDF-Datei bzw. auf „Im Browser anzeigen” bei Office-Dateien, was sich wiederum durch Aktivieren der entsprechenden Option in der Informationsrechteverwaltung für eine SharePoint-Bibliothek verhindern lässt.

In den IRM-Einstellungen einer SharePoint-Bibliothek lassen sich ferner die Zugriffsrechte auf die Dokumente in der Bibliothek über die Benutzergruppeneinstellungen hinaus granular festlegen. Das Drucken von Dokumenten, was z. B. Benutzern mit alleiniger Leseberechtigung normalerweise nicht möglich ist, kann ausdrücklich erlaubt werden. Allen Benutzern mit mindestens einer Leseberechtigung kann außerdem die Ausführung von Skripten und die Verwendung der Bildschirmsprachausgabe sowie das Schreiben in einer heruntergeladenen Kopie eines Dokuments erlaubt werden. Auch lässt sich der Zugriff auf ein Dokument nach dem Download zeitlich beschränken. Außerdem lässt sich ferner anfordern, dass Benutzer nach bestimmten Zeiträumen ihre Authentifizierung erneuern müssen, oder dass Benutzer Dokumente nur für Mitglieder einer bestimmten Active-Directory-Gruppe bzw. eines Exchange-Onlineverteilers freigeben können. Weitere Informationen zu der Verwaltung von Informationsrechten einer Bibliothek oder Liste in SharePoint finden sich hier.

RMS-unabhängige Zugriffsberechtigungen in SharePoint

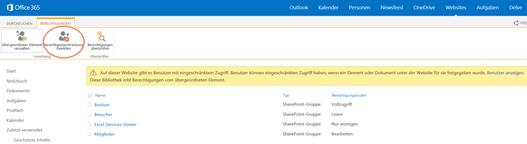

Wie zuvor bereits erwähnt, bietet SharePoint grundsätzliche Einstellungen von Zugriffsberechtigungen für Bibliotheken und Listen an, die nicht an ein Abonnement von Microsoft RMS gebunden sind und die durch die zuvor beschriebenen IRM-Einstellungen erweitert werden. Diese Einstellungen, „Berechtigungen für Dokumentenbibliothek” (oder „Berechtigungen für Liste” entsprechend), lassen sich ebenfalls in den Bibliothekseinstellungen unter Berechtigungen und Verwaltung finden (siehe Abbildung 6).

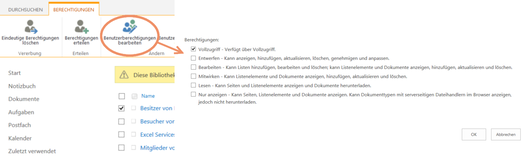

Dort findet sich eine Übersicht der vorhandenen Benutzergruppen mit deren Berechtigungsstufen. Diese Einstellungen werden von der übergeordneten Websitesammlung übernommen und sind vordefiniert. Um neue Benutzergruppen mit eigenen Rechten zu erstellen, muss man das übergeordnete Element verwalten, also meist die Websitesammlung, für die man entsprechende Administrationsrechte benötigt. Um wiederum die Benutzergruppen der Bibliothek selbst bzw. ihre Berechtigungsstufen nach eigenem Bedarf anzupassen, muss zunächst die Berechtigungsvererbung beendet werden (siehe Abbildung 7).

Dann lassen sich die Benutzerberechtigungen für ausgewählte Benutzergruppen bearbeiten (siehe Abbildung 8) oder unter „Berechtigungen erteilen” einzelnen Benutzern bestimmte Rechte für die Bibliothek geben.

Erfahren Sie mehr

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 1

Vorgesetzte in Nintex per LDAP-Abfrage ermitteln

Ein neues Zeitalter der Cyber Security

Warum der Überwacher überwacht werden muss

Die Bedeutung einer Governance

Qualitätsmanagement - Dokumentation verwalten mit SharePoint

Nutzung der SharePoint REST API mit Microsoft Flow

SharePoint Framework Client-Side Webparts mit React

Migration IBM Lotus Notes zu Microsoft SharePoint

Administrationstiefe von IAM-Systemen

Multi Factor Authentication (Azure und SharePoint)

Spaltenformatierung in SharePoint: Column formatting vs. JS

Gefilterte Ansicht über Unterschiede in mehreren Spalten

Struktureller Aufbau eines Angular Modules

Produktiver lernen mit SharePoint

Drei Tipps für mehr SharePoint-Begeisterung

Farben zur Optimierung des SharePoint-Kalender

SharePoint und Informationsarchitektur – worauf kommt es an?

Corporate News – Das zentrale Medium interner Kommunikation

Fünf Tipps für mehr SharePoint-Adoption in Unternehmen

Self-Sovereign Identity Teil 1: Die Geschichte

Self-Sovereign Identity Teil 2: Identitäten

Self-Sovereign Identity Teil 3: Eine neue Ära

Webcast: "Expedition zum Identity Management"

Was ist eigentlich „Single-Sign-On“ (SSO)?

GARANCY IAM Suite – Das bietet Version 3

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Zero Trust – oder lassen Sie jeden rein?

Spoofing und Phishing

So verheiraten Sie One Identity Safeguard & -Manager

Frauenpower in der IT

Kleine Geschichte des Passworts

Passwörter heute – der Status quo

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

Microsoft Ignite 2024: Das sind unsere Highlights

Wer benötigt ein Intranet?

Tipps & Tools für eine erfolgreiche interne Kommunikation

Microsoft SharePoint für Ihr Unternehmen

Microsoft 365 Content Hub

Gebündelte Kompetenz im Bereich Cyber-Security

Security, Identity & Access Management

Security Awareness für mehr mehr Schutz vor Cyberangriffen

NIS2 kommt: So bereiten Sie sich optimal vor

Cyberangriffe: Das kann passieren und so wappnen Sie sich

Automatisierte Bereitstellung von Endgeräten mit Intune

Beratung

Teams Extensions – Erstellen von Erweiterungen für Teams

Handlebars.js – Semantische Template Library

SIGA: Mehrsprachige Zusammenarbeit per Microsoft 365

DT Swiss: Microsoft 365 – So geht modernes Intranet

LAG Hamm: SharePoint-Integration für Gerichtssoftware

Der wiederholte Bereich in Nintex Forms

PDF-Konverter in Power Automate

Angebot: Microsoft 365 Content Hub

CQRS in ASP.Net MVC mit Entity Framework

Siemens AG: SharePoint statt Excel bei komplexen Formularen

Caritasverband Köln: Lösung Qualitätsmanagement-Dokumente

Migration von HCL Connections zu MS Teams und SharePoint

Warum ist Inline-CSS und JavaScript-Code so schlecht?

Azure Information Protection

Was kann der neue Office 365 Planner – und was kann er nicht

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Migration von Confluence zu SharePoint

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Umfragen in Teams mit Microsoft Forms

Ich bin im Flow! – Eine Übersicht zu Microsoft Flow

Unternehmenseigene Videoportale in Microsoft 365

Microsoft Teams: mehr als Videotelefonie und Chat

Backup & Recovery: Cloud & On-Prem

Enterprise Identity Roadshow

Der heilige Datenschutzgral

Absolventenmesse Conecto ZHAW 2022

Was Sie beim nächsten IT-Projekt beachten sollten

Ohne Programmierkenntnisse zum Entwickler werden

Tipps und Tricks mit Entity Framework

Xamarin – plattformübergreifende App-Entwicklung

Angular 5 Custom Filter in Angular Material Data-Table

Grundlagen der Datenmodellierung

Braucht man wirklich jQuery?

Zentralisiertes Logging – Simpler Logging-Stack mit Graylog

Angular Route-Guards

Fünf Tipps für eine verbesserte Software-Adoption