Teil 2: Aus Benutzerkonten werden Identitäten

Um eines nochmal klarzustellen: Es gibt oder gab in der Betrachtung der Historie oder des Status Quo kein richtig oder falsch. Die jeweilig aktuelle Handlungsweise und die zugrundeliegenden Entscheidungen entsprachen und entsprechen immer dem Stand der Technik und des Verständnisses der Anforderungen. Das hat dazu geführt, dass aus der logischen Zusammenführung von Benutzerkonten in ein übergeordnetes Konto eines Metaverzeichnisses die Lücken erkannt wurden und im gewissen Sinne ein Evolutionssprung eingeleitet worden ist.

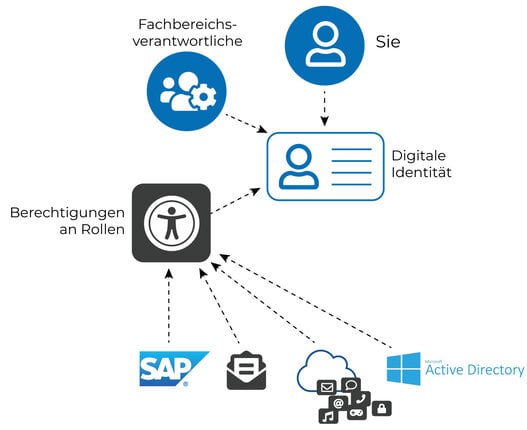

Bisher war die Verwaltung der Benutzerkonten, auch der anbahnenden Berechtigungsverwaltung, ein Thema für die IT. Die IT hat sich Gedanken gemacht, wie die täglichen Aufgaben weiterhin qualitativ hochwertig aber dennoch effizienter ausgeführt werden konnten. Mit den aufkommenden Möglichkeiten wurde die Gelegenheit genutzt, das Thema der Benutzer- und Berechtigungsverwaltung zu einem Thema der Fachbereiche zu machen, weil das Potential erkannt wurde die relevanten Geschäftsprozesse und -vorfälle in die IT-Prozessstrukturen zu integrieren.

Die digitale Identität

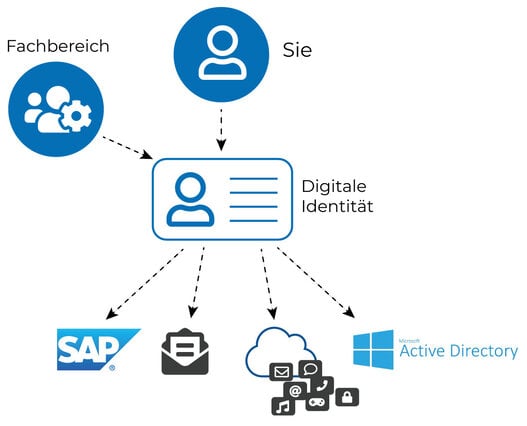

Der ausschlaggebende Faktor ist die Einführung der „Identität“ als digitales Abbild des Anwenders aus Sicht der Fachprozesse und des Unternehmens und nicht als Kopie oder Aggregierung der Benutzerkonten. Diese sind vielmehr der Identität subsequent zugeordnet. Basis dafür sind Identitäts- und ORG-Daten von HR.

Mit diesen Möglichkeiten wachsen ebenfalls die Herausforderungen und Anforderungen an die Expertise. Diese Art der Projekte sind interdisziplinär anzusehen, verschiedene Abteilung werden zu einem (bisweilen fachfremden) Thema an einen Tisch gebracht mit dem Ziel der umfassenden Automation unter Einbeziehung der Fachbereiche. Es entsteht ein Projektmonolith zu immer noch hohen Kosten, wobei der Misserfolg ausgeschlossen wird: Zu wichtig und zu sichtbar, um zu scheitern.

Durch die Integration der HR als autoritative Quelle der Identitätsdaten befinden sich die persönlichen Daten jedes Einzelnen im Zugriff des Unternehmens. Der Vorteil ist die weitere Automation und die Abbildung spezifischer Governance-Prozesse.

Der organisatorische Kontext erlaubt eine implizite Integration und Abbildung von Governance-Funktionen, die auf Anforderung der Industrie und Datenschutzbestimmungen umzusetzen sind.

Im Vergleich zur reinen Identitätsautomation wird mittlerweile Geschäftslogik in der intelligenten IAG-Lösung übernommen, Business-Stakeholder mit mehr Verantwortung ausgestattet und die Akzeptanz des Self-Service wächst. Trotzdem ist die Komplexität sehr groß und daher IAG-Expertise erforderlich. Ebenso sind die Kosten immer noch hoch, insbesondere aufgrund der Projektlaufzeiten. Aber: Es wird ein höchstmöglicher Automatisierungsgrad erreicht, inkl. der Anforderungen nach Compliance.

Im dritten Teil meiner Blogreiche folgt aber nun die Erklärung, warum Self-Sovereign Identity die Zukunft ist, sowohl für die Dateneigentümer als auch für die Unternehmen.

Erfahren Sie mehr

Self-Sovereign Identity Teil 1: Die Geschichte

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Zero Trust – oder lassen Sie jeden rein?

Ein neues Zeitalter der Cyber Security

Self-Sovereign Identity Teil 3: Eine neue Ära

Passwörter heute – der Status quo

Spoofing und Phishing

Was ist eigentlich „Single-Sign-On“ (SSO)?

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

Kleine Geschichte des Passworts

Warum der Überwacher überwacht werden muss

GARANCY – vielfältigen IAM-Möglichkeiten

So finden Sie das optimale IAM-Tool für sich!

Warum Authentifizierung unser ständiger Begleiter ist

So verheiraten Sie One Identity Safeguard & -Manager

GARANCY IAM Suite – Das bietet Version 3

Webcast: "Expedition zum Identity Management"

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Security, Identity & Access Management

Administrationstiefe von IAM-Systemen

Die schlaue Seite der Identity und Access Governance

Self Sovereign Identity - Identitäten im digitalen Zeitalter

Releasewechsel eines eingesetzten IAM-Tools

Neue Wege in Richtung Identity and Access Governance

Identity Fabric

Die Bedeutung einer Governance

Access Management – es betrifft uns mehr, als wir glauben!

IAM Legacy - Ist mein IAM noch zukunftsfähig?

So bringen Sie mehr Speed in Ihr IAM-Projekt

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Zero Trust dank modernem Authorization Management

DRV erhält BSI-geprüftes Identity Management

Braucht KI eine digitale Identität?

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Berechtigungen mit Hilfe künstlicher Intelligenz

Cybersecurity Evolution: NIS-2

Enterprise Identity Roadshow

Kritikalität im IAM

Digitale Identitäten als Ausweis

IAM für Banken & Finanzinstitute in der Schweiz

IAM-Projekt – 360 Grad Assessment

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Identity Provider – ein Schlüssel für viele Schlösser

IAM Managed Service: Der Schlüssel zur digitalen Sicherheit

Der Brownfield-Ansatz im Identity and Access Management

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

Sicheres Berechtigungsmanagement leicht gemacht!

DORA-Compliance: Was Finanzunternehmen jetzt wissen müssen

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

MIM End-of-Life: Strategien zur erfolgreichen Planung

Sicherer Zugriff von Extern ohne VPN

Toolunterstützung im Role Mining und in der Rollenbildung

Der Weg in die Cloud: Optimierung Ihres IAM

Identity Management für Banken: Anforderungen & Vorteile

Identity & Access Management in der Cloud

Einführung eines Identity Management Systems (IDM)

Kann meine IAM Lösung auch Internet of Things?

Customer IAM mit Azure

Customer IAM - die praktische Einordnung ins IAM

Mit Single Sign-On Login auf beliebigen Rechner

Brauchen wir ein "Patient-IAM"?

Wieviel IAM braucht ein Krankenhaus?

Was hat ein Schuhkauf mit Identitätsverwaltung zu tun?

Cyberkriminalität – Schützen Sie Ihre Assets durch PAM.

Wie können die Funktionsweisen gewährleistet werden?

IAM und moderne Apps im Spital

Remote arbeiten im Homeoffice – Aber sicher.

PAM Systeme im Vergleich

Was bringt die Cloud?

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

Fernzugriff aus dem Ausland

Pam beschützt Sie vor kostspieligen Schäden

Corona Lessons Learnt für IAM?

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Microsoft Identity Manager – werden Sie jetzt aktiv!

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Frauenpower in der IT

IT-Security – Schutz vor Cyberangriffen

Die Expedition zum Identity Management

Verringerung von Cyberrisiken: Was ist versicherbar?

Passwort oder Iris-Scan: Die Zukunft der Authentisierung

UNIA

Spital Schwyz

Stadt Winterthur

Kantonspital Aarau setzt auf IPG Group

W&W Gruppe

Spitäler fmi AG

Spitäler fmi AG

W&W Gruppe

SICPA SA

Kantonsspital Winterthur

W&W Gruppe

Otto Group IT

Enterprise Identity Cloud

GILAI