Datum

03.08.2020

Dieser Beitrag wurde verfasst von:

Anders als im Cloud-Umfeld ist der Fernzugriff auf on premise-Applikationen sehr wenig geregelt. Unternehmen tun gut daran, genau diese Lücke zu schliessen. In der Schweiz denkt man zuerst an Spitäler mit Patientendaten oder an Banken mit Kundendaten. Die Frage geht am Ende aber alle Unternehmen etwas an.

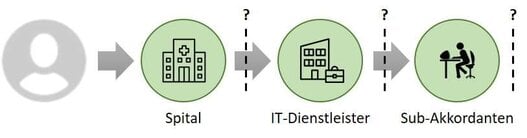

Am Beispiel eines Spitals

Wenn Sie sich als Patient einem Arzt zuwenden, gehen Sie automatisch und zu Recht davon aus, dass er Ihre Krankenakte streng vertraulich behandelt und nicht gegenüber Dritten offenbart. Im Zuge der Digitalisierung hängt die Krankenakte nun nicht mehr physisch bei ihm in einem Aktenschrank, sondern ist digital gespeichert. Der Arzt darf Ihre Geheimnisse an seine Hilfspersonen weitergeben. Hilfsperson ist, wer den Arzt erlaubterweise in seiner Tätigkeit unterstützt. Dieser Vorgang ist rechtlich gesprochen keine Offenbarung. Folglich müssen Sie als Patient nicht über den Beizug der Hilfsperson informiert werden.

In der Praxis ist es aber so, dass ein Klinikinformationssystem, ein Radiologiesystem oder ein Laborsystem nicht allein durch das Spital gewartet werden und sich IT-Dienstleister, möglicherweise sogar aus dem Ausland, via Fernzugriff einloggen. Dabei sind oftmals - insbesondere in der Datenbank - alle Informationen der Patienten offen zugänglich. Die Frage ist nun: Wo "beginnt" das Spital, und wo "hört es auf"? Zur Umschreibung kann man den Begriff "Perimeter" verwenden. Der Begriff bezeichnet die äussere Abgrenzung der Organisationseinheit (hier: des Spitals), die es zu organisieren gilt. Es geht also um die Frage, wo der Perimeter des Spitals endet.

Der absolut entscheidende Punkt ist die Kontrolle. Es braucht Kontrolle über die "verlängerte Werkbank". Das Spital muss alle Hilfspersonen so einbinden, als wären sie Mitarbeitende (Bindung an Weisungen, etc.) und nicht Externe. Fehlt es an Kontrolle, führt der unbeschränkte Beizug von Hilfspersonen womöglich zu einer verbotenen Offenbarung.

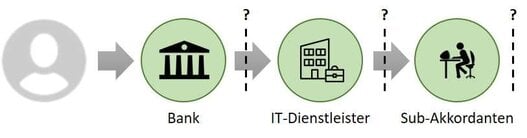

Am Beispiel einer Bank

In einem Rechtsgutachten (Nutzung von Cloud-Angeboten durch Banken: Zur Zulässigkeit nach Art. 47 BankG)* wurde die Frage erläutert, ob eine Bank den personellen und physischen Perimeter soweit erweitern kann, dass Bankkundendaten in der Cloud oder von einem ausländischen IT-Dienstleister eingesehen werden können. Das Fazit des Rechtsgutachtens bejaht dies, denn das seit 1934 geltende Bankengesetz wurde 1970 dahingehend ergänzt, um sich gegen «ausländische Spionage» zu schützen. In letzter Zeit ist einiges gegangen und seit 2017 übermittelt die Schweiz ja auch detaillierte Informationen über Bankkonten regelmässig ins Ausland.

Obwohl die Mitarbeitenden eines ausländischen IT-Dienstleisters strafrechtlich unter Umständen nicht belangt werden können, geht das Rechtsgutachten davon aus, dass die betreffenden Mitarbeitenden in die Risikosphäre der Bank eingebunden werden können, ohne dass eine Offenbarung gegenüber Dritten stattfindet:

Die Bank erweitert den physischen und personellen Perimeter also dahingehend, dass das Rechencenter und die Mitarbeitenden des IT-Dienstleisters nicht mehr als Dritte angesehen werden können. Der entscheidende Punkt dabei ist, dass die Bank mittels technischer und organisatorischer Massnahmen die Kontrolle darüber behält. Damit darf eine Bank Applikationen in der Cloud verwenden oder auch ausländischen Mitarbeitenden Fernzugriff erlauben.

Alle anderen Branchen

Andere Branchen wie Handel oder Industrie unterliegen in der Schweiz nicht der gleichen Fülle von Gesetzgebungen, wie ein Spital oder eine Bank. Trotzdem gilt es die Daten zu schützen. Dabei muss es sich nicht um personenbezogene Daten handeln. Jedes Unternehmen hat Betriebsgeheimnisse, welche im Falle einer Offenbarung dem Unternehmen einen Schaden zufügen können. Dies kann ein Image-Schaden sein oder auch ein zukünftiger wirtschaftlicher Schaden aufgrund von Wirtschaftsspionage.

Diese Kontrolle der verlängerten Werkbank kann exakt gleich mit technischen und organisatorischen Massnahmen erfolgen, muss aber durch ein griffiges Vertragswerk unterstützt werden. Die in den Prozessen eingebunden Mitarbeitenden müssen über die Unternehmensgrenze von Dritten zu Beteiligten gemacht

werden.

Was heisst nun Kontrolle?

Kontrolle muss ganzheitlich als stetiger Prozess verstanden werden. Zuerst muss man die Materie verstehen und dann müssen durch präventive Massnahmen die Risiken eines Datenverlusts reduziert werden. Weiter empfehlen wir durch Verbesserung der Nachvollziehbarkeit die Möglichkeiten von reaktiven Massnahmen zu erhöhen, um im Fall der Fälle Sanktionsmöglichkeiten ergreifen zu können. Beim Thema Fernzugriff von IT-Dienstleistern, welche mit privilegierten Berechtigungen möglicherweise auf Ihre Daten zugreifen, empfiehlt es sich die folgenden organisatorischen und technischen Massnahmen anzuwenden:

- Schutzbedarfsanalyse über alle relevanten IT-Systeme durchführen

- Interne Weisungen für Zugang auf Daten (Access Management) aufsetzen

- Berechtigungs- und Rollenkonzepte für die exponierten IT-Systeme erstellen

- Die Verwaltung der Benutzer und Berechtigungen sauber regeln

- Benutzer von intern wie auch extern zur persönlichen Identifikation zwingen

- Passwörter privilegierter Accounts nach Gebrauch immer wechseln

- Die Session der Fernzugriffe und der Datentransfer protokollieren/aufzeichnen

Fernzugriffe, auch aus dem Ausland, auf kritische Daten sind rechtlich erlaubt. Die Risiken müssen allerdings gut kontrollierbar sein. Die Verantwortung liegt beim Unternehmen selbst. Zieht beispielsweise ein Spital Dritte in seine IT-Umgebung ein, behält das Spital die Verantwortung zum Schutz der Daten. Die Kontrolle muss jederzeit durch technische, organisatorische und vertragliche Massnahmen gewährleistet sein.

Claudio Fuchs, Dipl. Ing. FH - Informatikingenieur mit Nachdiplomstudium in Informationssicherheit, beschäftigt sich seit 2004 ausschliesslich mit Identity- und Accessmanagement (IAM). Er ist Mitglied der Geschäftsleitung der IPG Gruppe, welche über 100 Unternehmen zu ihren Kunden zählen darf. Für IPG verantwortet er die Märkte Österreich und Schweiz. Im Nebenamt ist Claudio Fuchs Hochschuldozent für Projekt- und Qualitätsmanagement an der Hochschule Rapperswil sowie Verwaltungsrat einer Schweizer Bank.

Erfahren Sie mehr

Spoofing und Phishing

Pam beschützt Sie vor kostspieligen Schäden

Warum der Überwacher überwacht werden muss

Cyberkriminalität – Schützen Sie Ihre Assets durch PAM.

Kleine Geschichte des Passworts

Passwörter heute – der Status quo

Warum Authentifizierung unser ständiger Begleiter ist

Zero Trust – oder lassen Sie jeden rein?

So finden Sie das optimale IAM-Tool für sich!

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Ein neues Zeitalter der Cyber Security

So verheiraten Sie One Identity Safeguard & -Manager

PAM Systeme im Vergleich

Schneller Zugriff, Sicherheit und hohe Datenqualität mit IAM

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Reporting für das Zugriffsmanagement

Projektbegleitung für ein wirksames Benutzermanagement

IAM und moderne Apps im Spital

Spitäler fmi AG

Schnell-Login für medizinisches Personal via Single Sign-On

Wie können die Funktionsweisen gewährleistet werden?

IAM für Banken & Finanzinstitute in der Schweiz

Self Sovereign Identity - Identitäten im digitalen Zeitalter

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Identity Management für Banken: Anforderungen & Vorteile

W&W Gruppe

Corona Lessons Learnt für IAM?

Cybersecurity Evolution: NIS-2

GARANCY IAM Suite – Das bietet Version 3

Stadt Winterthur

Self-Sovereign Identity Teil 1: Die Geschichte

DORA-Compliance: Was Finanzunternehmen jetzt wissen müssen

Access Management – es betrifft uns mehr, als wir glauben!

Was hat ein Schuhkauf mit Identitätsverwaltung zu tun?

IAM-Projekt – 360 Grad Assessment

W&W Gruppe

Brauchen wir ein "Patient-IAM"?

Verringerung von Cyberrisiken: Was ist versicherbar?

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

Sicheres Berechtigungsmanagement leicht gemacht!

Kritikalität im IAM

Self-Sovereign Identity Teil 2: Identitäten

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Der Weg in die Cloud: Optimierung Ihres IAM

Administrationstiefe von IAM-Systemen

Toolunterstützung im Role Mining und in der Rollenbildung

Customer IAM - die praktische Einordnung ins IAM

Remote arbeiten im Homeoffice – Aber sicher.

Zero Trust dank modernem Authorization Management

IAM Legacy - Ist mein IAM noch zukunftsfähig?

GARANCY – vielfältigen IAM-Möglichkeiten

Neue Wege in Richtung Identity and Access Governance

Was ist eigentlich „Single-Sign-On“ (SSO)?

Der Brownfield-Ansatz im Identity and Access Management

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

MIM End-of-Life: Strategien zur erfolgreichen Planung

Was bringt die Cloud?

Berechtigungen mit Hilfe künstlicher Intelligenz

Identity Provider – ein Schlüssel für viele Schlösser

Braucht KI eine digitale Identität?

IAM Managed Service: Der Schlüssel zur digitalen Sicherheit

So bringen Sie mehr Speed in Ihr IAM-Projekt

Kann meine IAM Lösung auch Internet of Things?

Customer IAM mit Azure

Identity & Access Management in der Cloud

Mit Single Sign-On Login auf beliebigen Rechner

Die Expedition zum Identity Management

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

Self-Sovereign Identity Teil 3: Eine neue Ära

Wieviel IAM braucht ein Krankenhaus?

Die schlaue Seite der Identity und Access Governance

Identity Fabric

Sicherer Zugriff von Extern ohne VPN

Microsoft Identity Manager – werden Sie jetzt aktiv!

Digitale Identitäten als Ausweis

Passwort oder Iris-Scan: Die Zukunft der Authentisierung

Sicherheits- und Effizienz-Booster für KMU

GILAI

SICPA SA

Webcast: "Expedition zum Identity Management"

Kantonspital Aarau setzt auf IPG Group

IT-Security – Schutz vor Cyberangriffen

Security, Identity & Access Management

DRV erhält BSI-geprüftes Identity Management

Vertiefungsstudie „eAccess-Check“ für Bucherer AG

Ab in die Wolke!

Interview mit IPG Group CEO Marco Rohrer

Interview mit dem neuen IPG Group CEO Claudio Fuchs

IT-Service Management und IAM unter einen Hut

Wie weiter mit dem Microsoft Identity Manager?

IPG Team Austria auf hoher See

IAM im Wandel der Zeit.

Die IPG-Gruppe wird Teil der TIMETOACT GROUP

Spital Schwyz

IAM als digitales Immunsystem der Spital Thurgau AG