Datum

23.11.2023

Dieser Beitrag wurde verfasst von:

Das Wort Person entstammt den lateinischen Begriffen per [durch] und sonare. Der Begriff sonare bedeutet so viel wie tönen oder ertönen. Auch wenn die Wortherkunft unter Experten nicht unumstritten ist: ertönt die Stimme einer Person, hat diese Stimme einen bestimmten Klang. Anhand des Klangs können wir eine uns bekannte Person identifizieren. Haben wir eine Person erkannt (wobei es offensichtlich viele weitere Erkennungskriterien gibt als nur die Stimme) leiten wir daraus eine Vielzahl an Implikationen ab, wie wir mit der Person umgehen. Mit dem Identity- und Access Management innerhalb eines Unternehmens funktioniert alles analog. Nach der Authentifizierung einer Person entscheidet das System anhand zugewiesener Berechtigungen, welche Interaktionen zugelassen sind und welche nicht. Die Art und Weise wie eine Authentisierung optimalerweise gemacht wird hat sich über die Zeit verändert. In den letzten Jahren hat sich auf diesem Gebiet technologisch einiges getan und neue Ansätze erobern den Markt. Der vorliegende Expertenbericht gibt einen Überblick über die aktuellen Entwicklungen der Authentisierung und insbesondere auf die biometrische Authentisierung und ihre Möglichkeiten für Unternehmen.

In den Anfängen des digitalisierten Informationszeitalter genügte es, für eine erfolgreiche Authentisierung ein Passwort bereit zu stellen. Diese Methode der Authentisierung unterliegt gewissen Nachteilen, wenn man zum Beispiel das Passwort vergessen hat oder jemand Unbefugter sich dazu Zugang verschafft hat. Um diesem Problemen Abhilfe zu schaffen, kann ein Passwortspeicher eingesetzt werden. Die verschiedenen Passwörter sind dort hinterlegt und nur für die Person einsehbar, welche den Speicher "öffnen" kann. Um die Authentisierung sicherer zu gestalten (Passwörter können auch trotz Passwortspeicher gehackt werden) wurde neben dem Passwort der Token oder eine Zutrittskarte mit ins Spiel gebracht. Durch das Vorweisen eines Gegenstandes, wird die Person erkannt. Mittlerweile sind Token grösstenteils durch eine Authenticator App auf dem Mobiltelefon abgelöst. Für die Authentisierung sind weitere Erkennungssysteme hinzugekommen. Über ein biometrisches Verfahren muss die Person ihre Identität für eine Authentisierung beweisen. Diese Erkennungssysteme beruhen auf physiologischen oder verhaltensspezifischen Merkmalen des menschlichen Körpers.

Die ursprünglichen Kategorien von Erkennungssystemen verschwinden damit aber nicht. Sie bleiben uns erhalten und werden mit den neuen Verfahren ergänzt. Der Fortschritt der Technologien bringt für die Erkennungssysteme vereinfachte Handhabungen beziehungsweise macht diese erst möglich. Den mühsamen Token am Schlüsselanhänger braucht es nicht mehr, weil man auch mit dem Mobiltelefon die Identität beweisen kann. Wobei auch hier weiterhin gilt, dass Sicherheit und Bequemlichkeit entgegen spielen. Je nach Sicherheitsanforderung genügt es, eines dieser Kriterien oder aber Kombinationen einzusetzen. Abhängig davon, ob sich ein Schüler zu einer Lernapplikation anmeldet oder der Chirurg am Privatspital den Operationssaal betritt.

Bei biometrischen Authentisierungsverfahren wird eine Person aufgrund von physiologischen und/oder verhaltensspezifischen Merkmalen erkannt. Nachdem die biometrischen Daten erstmalig erfasst sind, wird beim Anmeldeverfahren die biometrische Eigenschaft erneut eingelesen und verglichen, um zu entscheiden, ob der Zugriff aufs System gewährt wird.

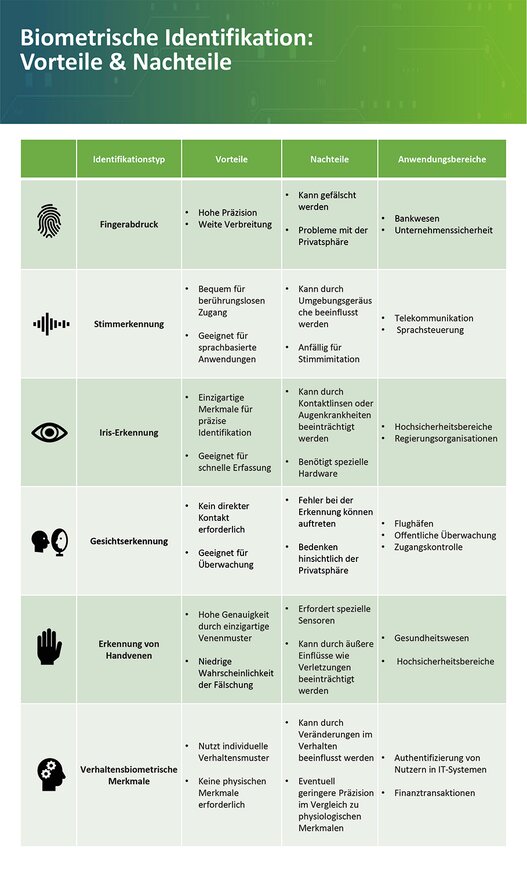

Eine Person kann über den Fingerabdruck identifiziert werden. Bei der digitalen Erfassung von Fingerabdrücken erstellt ein Scanner ein Bild des Fingerabdruckes. Der Finger wird beleuchtet und durch die Erhöhungen und Vertiefungen der Haut wird das Licht unterschiedlich reflektiert. Die gewonnenen Daten können auf diesem Weg in ein Bild umgewandelt und mit einem späteren Vergleich des neuen Scans zur Authentisierung verwendet werden. Aktuell ist der Fingerscan die meistverbreitete Form der biometrischen Authentisierung.

Von einer Person wird ein Stimmenabdruck erstellt, über welchen sie später wieder erkannt wird. Dabei werden die unterschiedlichen Merkmale der Stimme für den Stimmenabdruck erfasst. Dazu gehören beispielsweise das Sprechtempo, Atmungsaktivität, Aussprache, die Frequenz der Stimme sowie die Lautstärke.

Das unverwechselbare Muster der Regenbogenhaut des Auges wird bei der Iris-Erkennung ausgelesen. Je nach Pigmentanteil der Iris erscheint diese als blau, grün, grau oder braun. Die Strukturen der Pigmente geben dem Auge die individuell ausgeprägten Muster. Aufgrund der Aufwändigen und im Vergleich teureren Bereitstellung der Lesegeräte wird diese Form der Authentisierung dort angewendet, wo es um Zutritt zu hochsensiblen Räumlichkeiten zum Schutz für Daten und Finanzen geht.

Die Gesichtserkennung wendet zweidimensionale oder dreidimensionale Verfahren für die Zuordnung eines Gesichtes zu einer Person an. Dabei werden die unterschiedlichen Abstände von Gesichtsmerkmalen oder deren relative Lage zueinander ausgewertet. Auch die Kopfform, Hautfarbe oder die Haarbeschaffenheit können als Identifikationsmerkmale dienen.

Bei der Erkennung von Handvenen handelt es sich um eine innere biometrische Identifikation. Dabei wird die Handvenenstruktur unter der Haut analysiert, indem durch ein Nahinfrarotlicht die Struktur durch die Haut hindurch erkannt wird. Der Vorteil dieses Verfahrens liegt darin, dass keine unbeabsichtigte Erfassung gemacht werden kann, wie beispielsweise bei einer Portrait-Aufnahme einer Person, die zur Erfassung des Bildes nicht eingewilligt hat. Je nach eingesetzter Technologie kann für die Erfassung der Venenstruktur das eingelesene Muster umgehend verschlüsselt und als Hash hinterlegt werden. Damit kann sichergestellt werden, dass die Rohdaten nicht in falsche Hände geraten.

Neben den zuvor angeführten physiologischen Erkennungsmerkmalen gibt es auch Verfahren der Verhaltensbiometrie. So werden Verfahren bezeichnet, bei denen Personen durch physisches oder kognitives Verhalten identifiziert werden können. Es kommen Auswertungen der Bildschirmnutzung oder Tippgeschwindigkeit zur Anwendung. Auch das Schriftbild kann herangezogen werden.

Unabhängig von der angewandten Technologie sind Erkennungssysteme unausweichlich und biometrische Erkennungssysteme werden in Zukunft vermehrt zum Einsatz kommen. Wie würde René Descartes heute so schön sagen? Ich authentisiere, also bin ich.

Um eine Authentisierung über ein biometrisches Verfahren durchzuführen, müssen zwangsläufig Personendaten verarbeitet werden. Genetische und biometrische Daten werden in der Revision des Datenschutzgesetzes (revDSG)1 neu als besonders schützenswerte Daten aufgenommen. Der Zweck der Datenbearbeitung muss zudem für die betroffene Person erkennbar sein. In Art. 6 des Datenschutzgesetztes wird festgehalten, dass die Bearbeitung von Personendaten verhältnismässig sein muss. Zur Bearbeitung personenbezogener Daten braucht es somit die Einwilligung, weil es sich dabei um besonders schützenswerte Daten handelt.

Während in der Schweiz und auch in der EU (DSGVO)2 ähnliche Bestimmungen gelten, gibt es andere westliche Länder wie die USA, wo der Datenschutz weniger ausgeprägt ist. Dies hat einen direkten Einfluss darauf, wo die biometrischen Verfahren zum Einsatz kommen und welche Technologien dafür gewählt werden.

Wie im vorangehenden Abschnitt beschrieben, ist der vorsichtige Umgang mit biometrischen Daten essenziell. Da biometrische Merkmale einer Person nicht geändert werden können, erhöht sich diese Brisanz. Passwörter können nach einem Datendiebstahl geändert werden. Für biometrische Eigenschaften besteht diese Möglichkeit nicht oder teilweise nur mit immensem und seitens des Opfers sicherlich ungewolltem Aufwand. Biometrische Merkmale sind permanent, auch wenn dies nicht in einer Absolutheit gegeben ist. Über die Zeit können sich gewisse Merkmale ändern oder sie ändern sich mit einer absichtlichen Operation.

Auch wenn biometrische Verfahren sicherer sind als andere Authentifizierungen, unfehlbar sind sie nicht. Bei der Überprüfung kann es fälschlicherweise akzeptierte und fälschlicherweise abgelehnte Versuche geben. Mit Silikonfingerabdrücken oder Gesichtsmasken können Fälschungen erstellt werden. Unter Umständen kann ein Foto einer Person genügen, wenn die Gesichtserkennung lediglich über ein 2-dimensionales Verfahren abgewickelt wird. Mit den genannten Fälschungen können Präsentationsattacken gestartet werden. Sicherlich muss der Angreifer zuerst an die biometrischen Rohdaten gelangen. Bei einem Foto wird das nicht schwer sein. Auch für den Fingerabdruck ist das Stehlen der Rohdaten möglich, jedoch sicherlich mit einem höheren Aufwand verbunden. Mit solchen Präsentationsangriffen kann versucht werden, das System zu einem falsch akzeptierten Resultat zu bringen. Für Hacker ist es schwieriger, an Informationen über Iris-Muster oder Handvenenmuster zu gelangen.

Aufgrund der Parametrisierungen der biometrischen Authentisierungsprüfung kann das System mit höherer oder geringerer Fehlertoleranz eingestellt werden. Je strikter die Kriterien sind, desto öfters werden auch die berechtigten Personen abgelehnt. Dies kann sich auf das Frustrationspotential seitens Anwender auswirken. Fälschlicherweise abgelehnte Versuche können unterschiedliche Ursachen haben. Nach dem Besuch eines Konzertes oder einer Sportveranstaltung könnte die Stimme einer Person heiser sein und so vom System nicht mehr erkannt werden. Die Fingerkuppen könnten aufgrund einer gewissen Tätigkeit aufgeraut und Spröde sein oder gar eine gravierende Verletzung aufweisen.

Auch Arbeitsbedingungen haben einen Einfluss auf die Möglichkeit zur Durchführung der Authentisierung. Im Spitalumfeld, wo allenfalls Handschuhe zum Einsatz kommen, ist es unpraktisch einen Fingerabdruck präsentieren zu müssen. Und die Gesichtserfassung funktioniert mit Hygienemaske nicht. Wenn es um die Wahl der Erkennungsmittel geht, ist es daher äusserst wichtig, den Grundsatz der Verhältnismässigkeit zu wahren.

Bei der Einführung eines biometrischen Authentisierungsverfahren muss beachtet werden, dass die Methode beim Personal auf Akzeptanz stösst. Hierbei ist es wichtig, dass zwischen Authentisierung und Identifizierung unterschieden wird. Bei der Authentisierung geht es darum, durch Präsentation des biometrischen Kriteriums zu überprüfen, ob es sich bei der Person, welche sich Zugang verschaffen möchte, auch um diejenige Person handelt, welche sie vorgibt zu sein. Bei der Identifikation soll anhand vorliegender biometrischer Kriterien die dazugehörige Person gefunden werden, beispielsweise bei strafrechtlichen Verfahren. Problematisch im europäischen Aspekt ist hier sicherlich das Sammeln von Daten über Personen, welche sich dessen nicht bewusst sind. Für diese Unterscheidung gilt es ein Bewusstsein bei der Belegschaft zu schaffen.

Weiters ist zu beachten, wie die Prozesse zum Erfassen, Verarbeiten oder Abgleichen der biometrischen Daten ausgestaltet sind. Zertifizierungsstellen überprüfen auf dem Markt angebotene Technologien auf deren Sicherheit. Vorteilhaft ist es deshalb, Verfahren und Produkte einzusetzen, die über eine Zertifizierung im Bereich des Datenschutzes verfügen (Art. 5 VDSZ ab 01.01.2010)3.

Die Daten über die Nutzer können beispielsweise dezentral auf einer Speicherkarte festgehalten werden. Noch sicherer ist das Verfahren, wenn auch der Sensor fürs Abgleichen externalisiert wird. Mit einem USB 2FA-Modell kann dies erreicht werden.

Die Entscheidung, ob die Identität eines Menschen mit dessen behaupteter Identität übereinstimmt (Verifikation) oder ob dieser Mensch der gesuchte ist (Identifikation), fällt anhand der Ähnlichkeit zwischen den Merkmalen der Probe- und der verglichenen Referenz(en). Dabei muss aber nicht zwingend das komplette biometrische Merkmal verglichen werden. Es genügt, wenn aus den biometrischen Rohdaten ein Hash erstellt und zum späteren Vergleich abgelegt wird. Bei der Überprüfung wird nach dem Einlesen mit dem gleichen Algorithmus wie bei der Erfassung, wieder ein Hash generiert, womit im Anschluss die beiden Hashes miteinander verglichen werden können. Werden die so gespeicherten Daten entwendet, wird aus diesen noch nicht ersichtlich, wie beispielsweise ein Fingerabdruck wirklich aussieht. Um den negativen Folgen eines Datenverlustes entgegenzuwirken, können die biometrischen Rohdaten komprimiert und zusätzlich auch noch verschlüsselt werden. Zudem besteht die Möglichkeit, die Daten dezentral zu speichern, womit ein massenhafter Verlust von Daten verhindert wird.

Relevant bei der Wahl der einzusetzenden Technologie ist nicht nur die praktische Einsetzbarkeit (Effizienz) und die Sicherheit. Daneben muss auch die Akzeptanz der Technologie für die zu lösende Situation gegeben sein. Hier können kulturelle Aspekte eine bedeutende Rolle spielen. Auf dem Markt gibt es unterschiedliche Anbieter von IAM-Lösungen, welche integrierte oder integrierbare Authentisierungskomponenten anbieten. Von Gesetzes wegen muss für eine Person ersichtlich sein, wie das Verfahren abläuft und wieso die Daten benötigt werden.

Auch mit neueren Technologien kann keine 100%ige Garantie erreicht werden, was dazu führt, dass mehrere Erkennungssysteme in Kombination verwendet werden. Eine Authentisierung ist im besten Fall eine Kombination aus «ich weiss» (Passwort), «ich habe» (Token oder Zutrittskarte) und «ich bin» (biometirsche Merkmale). Je nach Sicherheitsanforderungen, Angemessenheit und Akzeptanz der Technologie

Sie stehen in Ihrem Unternehmen vor der Entscheidung, welcher Authentisierungsmechanismus eingesetzt werden soll? Gerne unterstützen wir Sie in der Sicherstellung der Einhaltung der gesetzlichen Vorgaben wie Verschlüsselung oder Löschung der Daten und in der Wahl der einzusetzenden Technologie.