Teil 3: Eine neue Ära

Ist Ihnen etwas in den ersten beiden Teilen aufgefallen?

Ein kleiner Hinweis: Identitäten waren bisher immer Unternehmenssache/-eigentum…

Wie verhält es sich eigentlich mit unseren privaten digitalen Identitäten? Sind das im eigentlichen Sinne überhaupt Identitäten?

Eine Identität spiegelt uns als Person im Kontext von Rahmenbedingungen wider, beispielsweise als Arbeitnehmer in einem Unternehmen, zugeordnet einer Position in einer Abteilung an einem Standort.

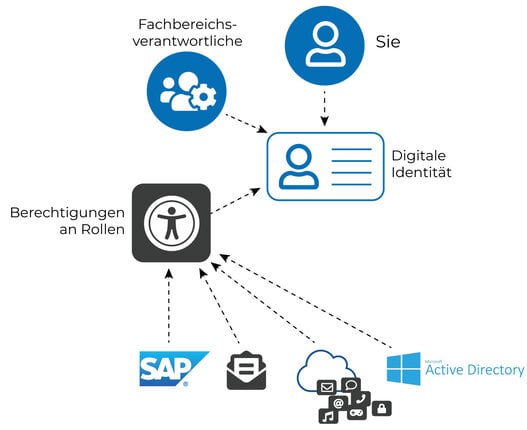

Bisher wurde jeder Einzelne nur im beruflichen Umfeld als Identität erfasst und behandelt. Die Daten lagen im Verantwortungsbereich des jeweiligen Unternehmens, inkl. aller Folgeverarbeitung.

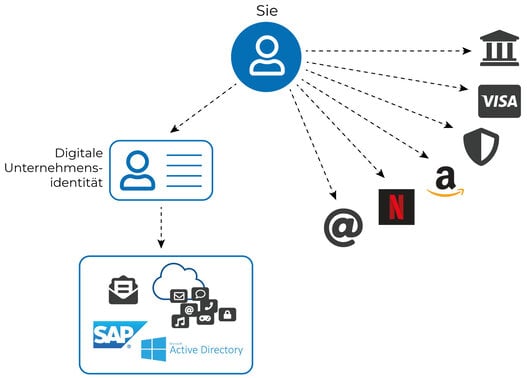

Im linken Bild fehlt die Hälfte, denn ...

..., Fakt ist auch, dass wir vieles gleichzeitig sind: Bankkunde, Versicherungsnehmer, Streaming-Abonnent, Freemail-Nutzer, Führerscheininhaber, Steuerzahler, und und und. Die Liste ließe sich ohne weiteres fortsetzen.

Die Quintessenz ist, dass wir in verschiedenen Aspekten aus unterschiedlichen Gründen am digitalen Leben teilnehmen wollen oder müssen. Die Verwaltung, Kontrolle, Freigabe unserer eigenen persönlichen Daten und Assets sollte daher uns allein obliegen.

Wir sollten entscheiden können, welcher Person, welchem Unternehmen, welcher Institution wir unsere persönlichen Daten zur Verfügung stellen und vor allen Dingen sollten wir entscheiden können, in welcher Form und wie lange.

Beispiele: Mehr als eigentlich notwendig

Auskunft über Volljährigkeit

Ein einfaches Beispiel: Warum muss ein Kneipier, ein Kellner ein amtliches Ausweisdokument präsentiert bekommen, um das legale Alter für Alkoholkonsum erfahren zu dürfen? Meistens wird der Führerschein oder der Personalausweise vorgezeigt. Mit der Folge, dass wir mehr Informationen preisgeben, als notwendig. Es wird die Adresse, die Augenfarbe, die Größe und andere Merkmal, die absolut nicht von Belang sind, ob man älter als 18 Jahre ist, preisgegeben. Selbst das exakte Geburtsdatum ist unerheblich, weil die grundlegende Frage eigentlich sein sollte: „Ist dieser Gast älter als 18 Jahre?“ Eine geschlossene Frage, mit der Antwortoption Ja oder Nein.

Stellung eines Kreditantrags

Wer hat einen Kreditantrag gestellt? Welche Informationen werden abgefragt? Unter anderem die Gehaltsinformationen. Der Hintergrund ist die einfache Frage: „Kann der Antragssteller die zukünftige Ratenzahlung ohne Gefahr leisten?“ Ein Berechnungsmodell gibt das minimal Nettoeinkommen vor, somit sollte die Frage beantwortet werden: „Hat der Antragsteller mehr als xyz € netto monatlich zur Verfügung?“ Diese Grundlage der Legitimation kann derzeit nur unzureichend beantwortet werden, weil ein entsprechender Verwaltungsaufwand notwendig wäre, wenn der Kreditgeber diese Frage dem Arbeitgeber stellt. Von der Dauer bis zur Antragsentscheidung ganz zu schweigen.

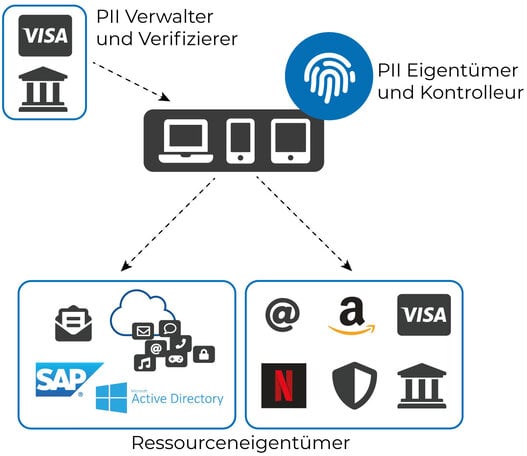

Mit Self-Sovereign Identity Daten geschützt zur Verfügung stellen

Mit dem Prinzip der Self-Sovereign Identity werden die persönlichen Daten geschützt und trotzdem effektiv zur Verfügung gestellt. Alles unter Kontrolle des Dateneigentümers: Sie. Eine kleine App auf dem Smartphone nimmt die Daten auf, diese werden selektiv durch Behörden und Institute autorisiert, bspw. durch das Einwohnermeldeamt, der Hausbank etc. Die Verifikation und Autorisierung erfolgt digital, keine Behördengänge sind notwendig. Ebenfalls lassen sich Assets speichern, bspw. Gehaltsabrechnungen, Versicherungspolicen, Arbeitszeugnisse etc.

Der eigentlich Clou ist allerdings die Abstraktion der Daten: Aufgrund von wegweisenden Technologien wie bspw. der Blockchain werden Möglichkeiten geboten persönliche Daten bzw. deren Abstraktion zentral zu speichern und den Zugriff ausgewählt zu steuern. Wenn der Kellner nach dem Alter fragt, erhält dieser eine Push-Information mit Verweis auf den zentralen und nicht-korrumpierbaren Eintrag, dass der Dateneigentümer älter als 18 Jahre ist.

Dieser Eintrag ist aufgrund der Verifikation und Autorisierung der Basisdaten implizit vertrauenswürdig. Somit lassen sich die persönlichen Daten schützen, was im allgemeinen Sinne sein sollte. Die Anwendungsbeispiele können vielfältig sein, egal ob es die Bestellung eines Glas Wein ist, der Kreditantrag, der Hauskauf, die Bewerbung etc. Alles könnte durch das Prinzip der Self-Sovereign Identity vereinfacht und sicherer gestaltet werden.

Ich hoffe die Lektüre hat Spaß gemacht, vielleicht ein paar Informationen hervorgebracht, die bis dato unbekannt waren und darüber hinaus hoffentlich Denkanstöße gegeben, wie die Zukunft auch in Ihrem Umfeld aussehen kann, wenn die eigenverantwortliche digitale Identität an Bedeutung gewinnen wird.

Wir stehen gerne bereit, Sie bei den kommenden Aufgaben und Herausforderungen zu beraten und zu unterstützen. Sprechen Sie mich an!

Erfahren Sie mehr

Self-Sovereign Identity Teil 1: Die Geschichte

Self-Sovereign Identity Teil 2: Identitäten

Ein neues Zeitalter der Cyber Security

Zero Trust – oder lassen Sie jeden rein?

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

Passwörter heute – der Status quo

Kleine Geschichte des Passworts

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Spoofing und Phishing

Warum der Überwacher überwacht werden muss

Was ist eigentlich „Single-Sign-On“ (SSO)?

GARANCY – vielfältigen IAM-Möglichkeiten

So finden Sie das optimale IAM-Tool für sich!

Warum Authentifizierung unser ständiger Begleiter ist

So verheiraten Sie One Identity Safeguard & -Manager

GARANCY IAM Suite – Das bietet Version 3

Webcast: "Expedition zum Identity Management"

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Administrationstiefe von IAM-Systemen

Security, Identity & Access Management

Self Sovereign Identity - Identitäten im digitalen Zeitalter

Releasewechsel eines eingesetzten IAM-Tools

Die Bedeutung einer Governance

DRV erhält BSI-geprüftes Identity Management

Neue Wege in Richtung Identity and Access Governance

Identity Fabric

Kritikalität im IAM

Identity Provider – ein Schlüssel für viele Schlösser

Die schlaue Seite der Identity und Access Governance

Der Brownfield-Ansatz im Identity and Access Management

Enterprise Identity Roadshow

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Zero Trust dank modernem Authorization Management

Braucht KI eine digitale Identität?

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Digitale Identitäten als Ausweis

IAM Managed Service: Der Schlüssel zur digitalen Sicherheit

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

IAM für Banken & Finanzinstitute in der Schweiz

Sicheres Berechtigungsmanagement leicht gemacht!

DORA-Compliance: Was Finanzunternehmen jetzt wissen müssen

Der Weg in die Cloud: Optimierung Ihres IAM

Cybersecurity Evolution: NIS-2

Berechtigungen mit Hilfe künstlicher Intelligenz

IAM Legacy - Ist mein IAM noch zukunftsfähig?

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Toolunterstützung im Role Mining und in der Rollenbildung

Access Management – es betrifft uns mehr, als wir glauben!

MIM End-of-Life: Strategien zur erfolgreichen Planung

IAM-Projekt – 360 Grad Assessment

Sicherer Zugriff von Extern ohne VPN

So bringen Sie mehr Speed in Ihr IAM-Projekt

Einführung eines Identity Management Systems (IDM)

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Was hat ein Schuhkauf mit Identitätsverwaltung zu tun?

Microsoft Identity Manager – werden Sie jetzt aktiv!

Identity & Access Management in der Cloud

Identity Management für Banken: Anforderungen & Vorteile

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

IT-Security – Schutz vor Cyberangriffen

Frauenpower in der IT

Mit Single Sign-On Login auf beliebigen Rechner

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Customer IAM - die praktische Einordnung ins IAM

Passwort oder Iris-Scan: Die Zukunft der Authentisierung

Kann meine IAM Lösung auch Internet of Things?

Die Expedition zum Identity Management

Customer IAM mit Azure

Remote arbeiten im Homeoffice – Aber sicher.

Was bringt die Cloud?

Cyberkriminalität – Schützen Sie Ihre Assets durch PAM.

Brauchen wir ein "Patient-IAM"?

Fernzugriff aus dem Ausland

Corona Lessons Learnt für IAM?

Wieviel IAM braucht ein Krankenhaus?

IAM und moderne Apps im Spital

Verringerung von Cyberrisiken: Was ist versicherbar?

PAM Systeme im Vergleich

Pam beschützt Sie vor kostspieligen Schäden

Wie können die Funktionsweisen gewährleistet werden?

Wie aus einem Oldtimer ein moderner Sportwagen wird

Gebündelte Kompetenz im Bereich Cyber-Security

Enterprise Identity Cloud

One Identity Cloud PaaS