Dieser Teil der Artikelserie befasst sich mit der RMS-Freigabeanwendung, welche Dateien jeglichen Dateityps verschlüsseln kann. Die RMS-Freigabeanwendung kann über die in Office und RMS-fähigen PDF-Readern integrierbaren Funktionen oder über den Dateiexplorer verwendet werden, so dass sich sämtliche Dateien mit wenigen Klicks verschlüsseln und auch verschlüsselt per E-Mail versenden lassen. Mit der RMS-Freigabeanwendung lassen sich außerdem verschlüsselte Dateien entschlüsseln bzw. wiedergeben. Dabei ist die RMS-Freigabeanwendung nicht nur für Windows, sondern auch für weitere Betriebssysteme einschließlich mobilen Geräten verfügbar.

Die Anwendung von RMS in der Unternehmenspraxis

Microsoft RMS-Freigabeanwendung

Die RMS-Freigabeanwendung ermöglicht es, beliebige Dateien jeden Typs mit einem einfachen Klick im Dateiexplorer zu verschlüsseln und die genauen Zugriffsrechte für bestimmte Personen zu definieren. Auch ermöglicht sie das geschützte Versenden von Dateien über Outlook aus dem Dateiexplorer heraus. Beliebige Dateien, die zuvor nicht schon mit Microsoft Office oder einem PDF-Reader verschlüsselt wurden, können also mit wenigen Klicks geschützt werden, wobei sich genau festlegen lässt, wer (Vertragspartner, Teammitglieder etc.) welche Zugriffsrechte bekommt (lesen, ändern, kopieren, drucken etc.). Außerdem ermöglicht die RMS-Freigabeanwendung das Anzeigen von zuvor geschützten Dateien, für die man Zugriffsrechte bekommen hat, nach erfolgreicher Authentifizierung.

Bei der RMS-basierten Verschlüsselung unterscheidet man zwei Verschlüsselungslevel: den nativen und den generischen (siehe auch hier). Der native Level wird wie oben erwähnt auf Office- und PDF-Dokumente angewendet, so dass die festgelegten Zugriffsrechte immer beim Öffnen der Datei durch Authentifizierung erzwungen werden und auch nach dem Kopieren, Speichern oder Weiterleiten der Datei bestehen bleiben. Außerdem verschlüsselt die RMS-Freigabeanwendung die meisten Text- und Bilddateien auf dem nativen Level. Der generische Level hingegen beinhaltet eine Kapselung in einem speziellen Dateityp, welche die Zugriffsautorisierung und das zeitliche Erlöschen des Zugriffs kontrolliert, allerdings nicht die granularen Zugriffsbeschränkungen (wie z. B. separate Lese- oder Änderungsberechtigungen) ermöglicht wie auf dem nativen Level. Dieser Schutz wird auf alle anderen Dateitypen von der RMS-Freigabeanwendung angewendet. Wenn eine autorisierte Person die generisch geschützte Datei nach erfolgreicher Authentifizierung öffnet, hat sie automatisch Vollzugriff und kann die Datei auch ohne Kapselung kopieren, woanders abspeichern oder weiterleiten. Dabei wird der Schutz allerdings aufgehoben.

Dateien verschlüsseln

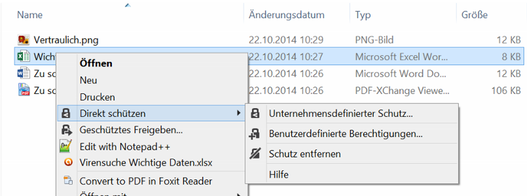

Wenn die RMS-Freigabeanwendung installiert ist, erscheinen beim Rechtsklick auf Dateien oder Ordner im Dateiexplorer zwei neue Optionen: „Direkt schützen” und „Geschütztes Freigeben” (siehe Abbildung 1).

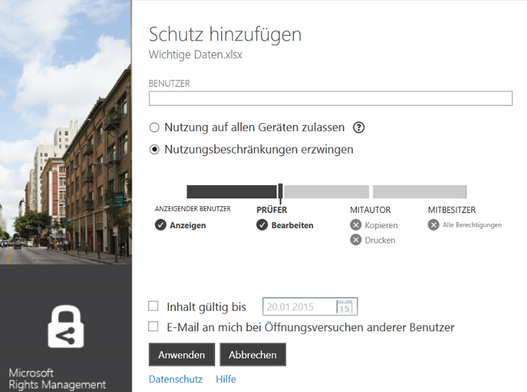

Durch Klick auf „Direkt schützen” hat man die Wahl zwischen unternehmensdefiniertem Schutz mit den Rechtevorlagen, die auch in Office verfügbar sind, und eigenen, benutzerdefinierten Berechtigungen. Beim Auswählen jeder dieser Optionen wird man zur Authentifizierung mit Kontoname und Passwort (des Unternehmenskontos mit RMS-Abonnement) aufgefordert. Danach öffnet sich die RMS-Freigabeanwendung, in der man die Möglichkeit der granularen Festlegung der Zugriffsrechte hat. Die benutzerdefinierten Berechtigungen lassen sich zunächst einteilen in einen generischen („Nutzung auf allen Geräten zulassen”) und nativen Level („Nutzungsbeschränkungen erzwingen”; siehe Abbildung 2). Letzteres ermöglicht die granulare Vergabe von Anzeige-, Änderungs-, Kopier- und Druck- sowie Vollzugriffsberechtigungen. Die Berechtigungen werden bestimmten Benutzern zugewiesen, die oben im Fenster über E-Mail-Adressen spezifiziert werden. Zudem lassen sich ein Datum festlegen, an dem der Zugriff auf das Dokument enden soll, und eine E-Mail-Benachrichtigung bei unautorisierten Zugriffsversuchen anfordern.

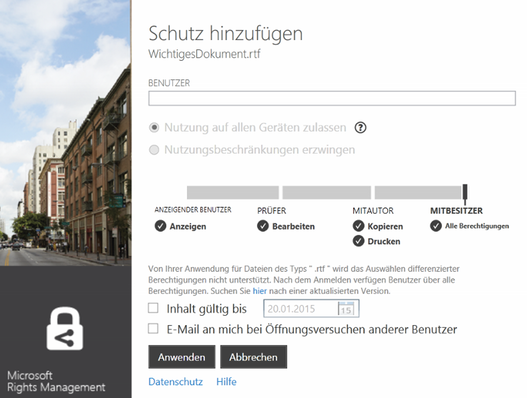

Auf diese Weise lassen sich Word-, Excel-, PowerPoint-, PDF-, Bild- und Textdateien verschlüsseln. Für andere Dateitypen ist nur die generische Schutzoption mit Vollzugriff gegeben („Nutzung auf allen Geräten zulassen”) (siehe Abbildung 3).

Eine Besonderheit beim Schützen von PDF-, Bild- und Textdateien mit der RMS-Freigabeanwendung ist, dass die Datei eine neue Endung erhält mit einem vorgesetzten „p” (z. B. .ppdf, .ppng etc.; siehe Abbildung 4). Damit sind diese Dateien nur mit der RMS-Freigabeanwendung zu öffnen, welche beim Öffnen die Benutzer-Authentifizierung erfordert und die Zugriffsrechte der jeweiligen Datei beim Benutzer erzwingt.

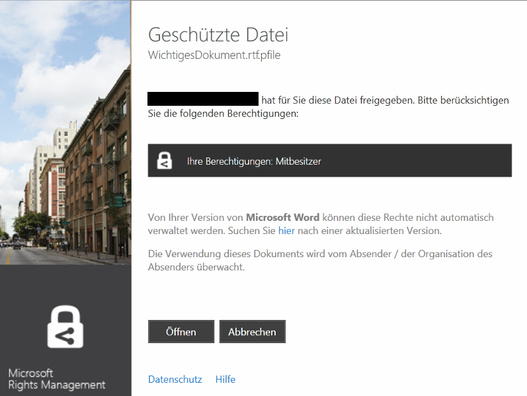

Dateitypen, die nur den generischen Schutz unterstützen, erhalten durch die Kapselung eine völlig neue Endung: .pfile (siehe Abbildung 5). Dadurch ist auch hier die RMS-Freigabeanwendung zum Öffnen der Dateien notwendig. Allerdings wird die Datei nach der erfolgreichen Authentifizierung des Benutzers in der jeweils zugehörigen Anwendung auf dem PC wie gewohnt angezeigt. Der Benutzer hat vollen Zugriff auf die Datei.

Für eine Übersicht der Dateitypen und ihrer Endungsänderung nach dem Schützen mit der RMS-Freigabeanwendung siehe hier. Der Schutz einer Datei lässt sich wieder aufheben mit einem Rechtsklick auf die Datei unter Direkt schützen > Schutz entfernen.

Dateien geschützt versenden

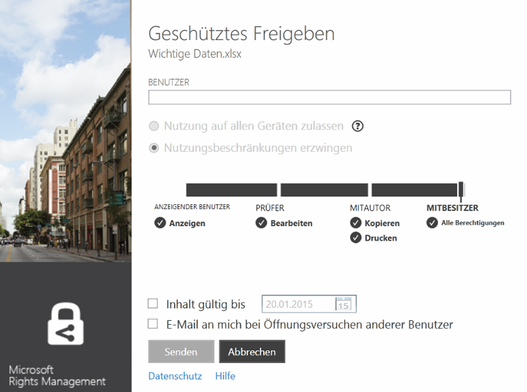

Mit einem Rechtsklick auf eine Datei eines beliebigen Typs im Dateiexplorer kann man die Option Geschütztes Freigeben auswählen, woraufhin nach erfolgreicher Authentifizierung ein Fenster zur individuellen Festlegung der Empfänger und ihrer Zugriffsrechte geöffnet wird, ähnlich wie vorher bereits beschrieben (siehe Abbildung 6).

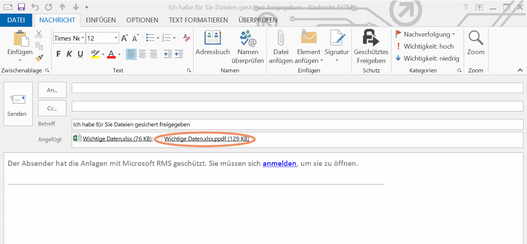

Mit Klick auf “Senden” wird automatisch im E-Mail-Programm eine neue E-Mail mit den geschützten Dateien generiert. Von jeder geschützten Word-, Excel-, PowerPoint- oder PDF-Datei wird außerdem eine .ppdf-Version erstellt, die mit der RMS-Freigabeanwendung geöffnet werden kann (siehe Abbildung 7). So können Nutzer auch ohne Microsoft Office oder einem RMS-fähigen PDF-Reader bzw. auf einem mobilen Gerät die Datei mit der RMS-Freigabeanwendung ansehen.

Durch einen Klick auf „Geschütztes Freigeben” in Word, Excel, PowerPoint (siehe Abbildung 4 in Teil 2) oder Outlook (siehe Abbildung 7 in Teil 2) lässt sich das entsprechende Dokument ebenfalls als geschützter Anhang einer E-Mail beifügen.

Geschützte Dateien öffnen

RMS-geschützte Dateien, für die man Zugriffsrechte bekommen hat, können mit der RMS-Freigabeanwendung geöffnet werden (auch, ohne dass Microsoft RMS auf Organisationsebene abonniert sind; es genügt eine Registrierung für die kostenlose RMS-Freigabeanwendung mit einer Unternehmens-E-Mail-Adresse). Geschützte PDF-, Text- oder Image-Dateien werden mit dem integrierten Viewer geöffnet, nachdem man seine Identität verifiziert hat (siehe Abbildung 8). Die Zugriffsberechtigungen werden dabei angezeigt.

Weitere Dateitypen, die generisch geschützt sind, werden mit dem jeweiligen Standardprogramm geöffnet, nachdem man in der RMS-Freigabeanwendung seine Identität verifiziert hat. Zuvor werden die Zugriffsrechte zur Kenntnisnahme angezeigt (siehe Abbildung 9).

RMS auf mobilen Geräten verwenden

Die Microsoft RMS unterstützen die Mobilität und Flexibilität von RMS-Nutzern, indem sich RMS auch auf anderen Betriebssystemen als Windows sowie auf mobilen Geräten anwenden lässt. RMS-geschützte Dateien lassen sich damit auch überall von unterwegs anzeigen. Auf mobilen Geräten ist die Microsoft RMS-Funktionalität jedoch im Vergleich zum Windows-Computer etwas eingeschränkt. PDF-Dateien und Fotos lassen sich mit dafür geeigneten Mobilapplikationen verschlüsseln bzw. ansehen, sofern sie verschlüsselt wurden. Geschützte Office-Dateien lassen sich allerdings nicht direkt auf mobilen Geräten öffnen (außer in Office Online) und auch nicht verschlüsseln. Für das Verschlüsseln und entschlüsselte Anzeigen von PDF-Dateien eignet sich der Foxit MobilePDF Reader mit RMS, der z. B. für Android, Windows Phone, Windows RT und iOS verfügbar ist. Fotos kann man mit der RMS-Freigabeanwendung für mobile Geräte (d. h. Windows Phone, iOS und Android) verschlüsseln. RMS-verschlüsselte PDF-, Bild- und Text-Dateien lassen sich damit anzeigen, während sich allerdings andere Dateitypen damit weder anzeigen noch verschlüsseln lassen.

RMS mit dem Foxit MobilePDF Reader

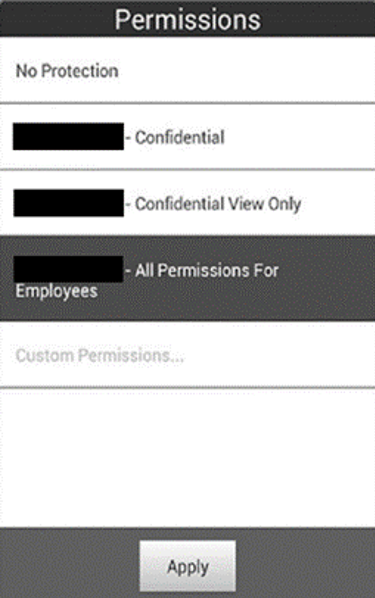

Die Option der RMS-Verschlüsselung ist im Foxit MobilePDF Reader im Dokument bzw. Dokumentenbrowser unter dem Punkt „RMS Encryption” zu erreichen. Nach Auswahl der Option „RMS Encryption” erfolgen eine Authentifizierung des Benutzers mit dem RMS-fähigen Unternehmenskonto und die Auswahl einer Rechtevorlage (z.B. „Confidential” und „Confidential View Only” für eine Schreib-und Änderungsberechtigung bzw. eine Leseberechtigung; benutzerdefinierte Berechtigungen kann man hier nicht setzen; siehe Abbildung 10). Der Foxit MobilePDF Reader kann natürlich auch geschützte PDF-Dokumente öffnen, wobei in der kostenlosen Version (ohne RMS-Verschlüsselung) ein Wasserzeichen im Dokument erscheint, ähnlich wie bei der kostenlosen Version vom Foxit Reader für Windows (siehe Abbildung 11 in Teil 2).

Die RMS-Freigabeanwendung auf mobilen Geräten

Mit der RMS-Freigabeanwendung für Android, iOS oder Windows Phone hat man nur die Möglichkeit, ein Foto zu verschlüsseln oder RMS-verschlüsselte PDF-, Text- oder Bilddateien zu öffnen und nach erfolgreicher Benutzerauthentifizierung anzeigen zu lassen. Die RMS-Freigabeanwendung bietet dennoch eine (indirekte) Möglichkeit für das Anzeigen von zuvor auf einem PC geschützten Office-Dateien auf dem mobilen Gerät. Wie zuvor im Abschnitt Dateien geschützt versenden beschrieben, wird beim geschützten Versenden von Office-Dateien automatisch eine .ppdf-Datei erstellt und als zusätzlicher Anhang der E-Mail beigefügt (siehe Abbildung 7). Diese .ppdf-Datei lässt sich dann anstelle von der geschützten Office-Datei zumindest ansehen mit Hilfe der RMS-Freigabeanwendung auf mobilen Geräten.

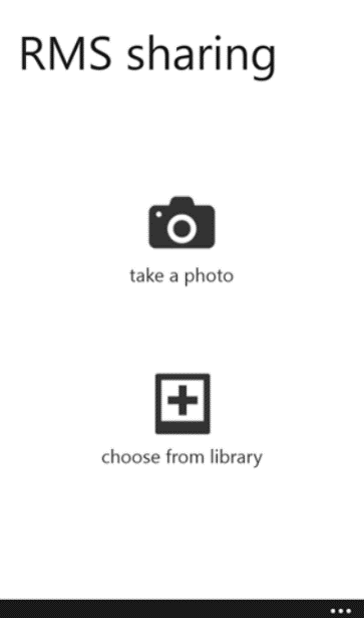

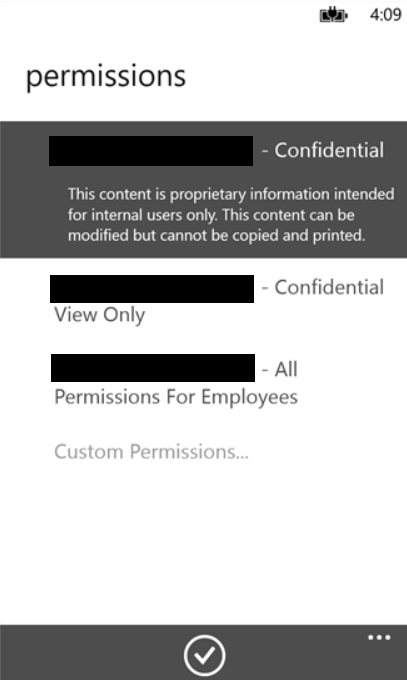

Die Verschlüsselungs-Funktionalität der RMS-Freigabeanwendung ist bisher auf Foto-Dateien beschränkt. Im Hauptmenü der Anwendung lässt sich ein Foto zum Verschlüsseln durch Aufnahme oder Auswahl aus den auf dem Mobilgerät vorhandenen Fotos wählen (siehe Abbildung 11). Nachdem man ein Foto zum Verschlüsseln ausgewählt hat, wählt man eine der unternehmensdefinierten Vorlagen für die Zugriffsrechte (z.B. „Confidential” oder „Confidential View Only”) (siehe Abbildung 12). Auch hier kann man keine benutzerdefinierten Zugriffsberechtigungen festlegen.

Vorschau auf Teil 4

Der folgende und letzte Teil der Artikelserie befasst sich mit dem Schutz von Dokumenten innerhalb von SharePoint. Mit Hilfe der Integration der RMS in SharePoint lassen sich Dokumentbibliotheken mit wenigen Klicks RMS-verschlüsseln. Dies bietet einen zusätzlichen Schutz zu den SharePoint-eigenen Zugriffsberechtigungen, da die in RMS-geschützten Dokumentbibliotheken hochgeladenen Dokumente auch außerhalb von SharePoint verschlüsselt bleiben.

Erfahren Sie mehr

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 1

Vorgesetzte in Nintex per LDAP-Abfrage ermitteln

Ein neues Zeitalter der Cyber Security

Warum der Überwacher überwacht werden muss

Die Bedeutung einer Governance

Administrationstiefe von IAM-Systemen

Nutzung der SharePoint REST API mit Microsoft Flow

SharePoint Framework Client-Side Webparts mit React

Multi Factor Authentication (Azure und SharePoint)

Migration IBM Lotus Notes zu Microsoft SharePoint

Spaltenformatierung in SharePoint: Column formatting vs. JS

Qualitätsmanagement - Dokumentation verwalten mit SharePoint

Self-Sovereign Identity Teil 3: Eine neue Ära

Fünf Tipps für mehr SharePoint-Adoption in Unternehmen

Produktiver lernen mit SharePoint

Drei Tipps für mehr SharePoint-Begeisterung

Farben zur Optimierung des SharePoint-Kalender

Corporate News – Das zentrale Medium interner Kommunikation

Struktureller Aufbau eines Angular Modules

SharePoint und Informationsarchitektur – worauf kommt es an?

Gefilterte Ansicht über Unterschiede in mehreren Spalten

Kleine Geschichte des Passworts

GARANCY IAM Suite – Das bietet Version 3

Zero Trust – oder lassen Sie jeden rein?

Self-Sovereign Identity Teil 2: Identitäten

Self-Sovereign Identity Teil 1: Die Geschichte

Passwörter heute – der Status quo

Webcast: "Expedition zum Identity Management"

Was ist eigentlich „Single-Sign-On“ (SSO)?

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Spoofing und Phishing

So verheiraten Sie One Identity Safeguard & -Manager

Frauenpower in der IT

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

IT-Trends 2025 - Teil 1: Cybersecurity

Microsoft Ignite 2024: Das sind unsere Highlights

Security Awareness für mehr mehr Schutz vor Cyberangriffen

Wer benötigt ein Intranet?

Tipps & Tools für eine erfolgreiche interne Kommunikation

Cyberangriffe: Das kann passieren und so wappnen Sie sich

Microsoft 365 Content Hub

CQRS in ASP.Net MVC mit Entity Framework

Security, Identity & Access Management

Gebündelte Kompetenz im Bereich Cyber-Security

Automatisierte Bereitstellung von Endgeräten mit Intune

NIS2 kommt: So bereiten Sie sich optimal vor

Handlebars.js – Semantische Template Library

Teams Extensions – Erstellen von Erweiterungen für Teams

Angular Route-Guards

Zentralisiertes Logging – Simpler Logging-Stack mit Graylog

Xamarin – plattformübergreifende App-Entwicklung

Der wiederholte Bereich in Nintex Forms

PDF-Konverter in Power Automate

Migration von HCL Connections zu MS Teams und SharePoint

Migration von Confluence zu SharePoint

SharePoint Online proaktive Services

Die Awareness kommt mit dem ersten Cyberangriff

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Warum ist Inline-CSS und JavaScript-Code so schlecht?

GARANCY – vielfältigen IAM-Möglichkeiten

Grundlagen der Gestaltung

Unternehmenseigene Videoportale in Microsoft 365

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Angebot: Microsoft 365 Content Hub

SIGA: Mehrsprachige Zusammenarbeit per Microsoft 365

DT Swiss: Microsoft 365 – So geht modernes Intranet

Tipps und Tricks mit Entity Framework

Ich bin im Flow! – Eine Übersicht zu Microsoft Flow

Umfragen in Teams mit Microsoft Forms

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

MIM End-of-Life: Strategien zur erfolgreichen Planung

Microsoft Cyber Security Assessment

Microsoft Teams: mehr als Videotelefonie und Chat

Azure Information Protection

Microsoft 365 Backup mit der novaCapta

Data Protection in der Cloud

Die Bedrohung im Internet und wie du dich schützen kannst

Sind Cloud-Lösungen sicher?

So minimiert Ihr Euer Cloud-Risiko

Enterprise Identity Roadshow

Der heilige Datenschutzgral