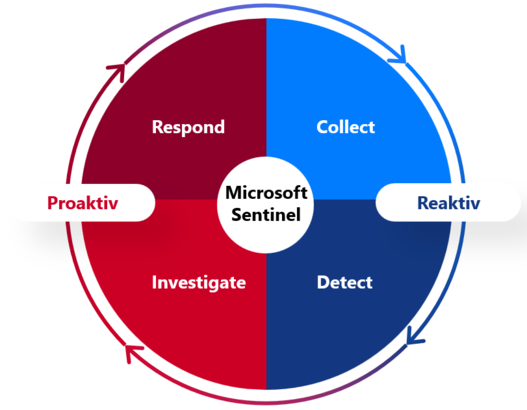

Zunehmend komplexere Cyberangriffe stellen Unternehmen vor immer größere Herausforderungen und erfordern ganzheitliche Sicherheitsmaßnahmen. Mit Microsofts SIEM-Lösung Sentinel behalten Sie Sicherheitsbedrohungen stets im Blick und können schnell und proaktiv die notwendigen Gegenmaßnahmen einleiten.

Technologien entwickeln sich in rasantem Tempo weiter. Das beeinflusst auch die entsprechenden Security Maßnahmen: Cyberbedrohungen nehmen nicht nur stetig zu, sondern werden auch immer komplexer und diverser. Die Auswirklungen für das gesamte Unternehmen werden dadurch immer größer, sodass ein ganzheitliches IT-Sicherheitskonzept weiter an Bedeutung gewinnt. Cyberangriffe schaden Unternehmen dabei auf zwei unterschiedlichen Wegen:

Externer Einbruch:

- Datenverlust und Missbrauch

- Betriebsunterbrechung und finanzielle Verluste

- Reputationsschaden und Vertrauensverlust

Interner Datenabfluss:

- Vertraulichkeitsverlust

- Offenlegung von Betriebsgeheimnissen

- Compliance-Verstöße

- Verlust von Kunden- und Mitarbeitervertrauen

Eine frühzeitige Erkennung der Bedrohungslage und schnelle, proaktive Gegenmaßnahmen sind also extrem wichtig für einen effektiven Schutz Ihrer IT-Infrastruktur. Viele Unternehmen können dies jedoch mit klassischen Sicherheitsmaßnahmen nicht leisten und stehen vor folgenden Herausforderungen:

- Bedrohungen werden nur langsam erkannt: Für die Abwehr eines Angriffs ist es meist zu spät.

- Unternehmen gehen reaktiv vor: Erst wenn etwas passiert ist, kann das Team reagieren.

- Zahlreiche Tools ohne Verknüpfungen: Fehlende Verknüpfungen machen effiziente Prozesse unmöglich.

Unsere Leistungen für Ihre Cybersecurity

Unsere erfahrenen Expert:innen implementieren Ihnen eine ganzheitliche Security & Compliance-Lösung auf Basis des Microsoft Toolkits – hierbei wird Microsoft Sentinel u.a. umrahmt von Microsoft Defender, Microsoft XDR oder auch Azure Entra ID. Dabei begleiten wir Sie von der Konzeption bis zur Umsetzung, um eine umfassende Sicherheit für Ihre Daten und Systeme zu gewährleisten.

Steigern Sie mit gemeinsam mit der novaCapta die Leistungsstärkte Ihrer Security Maßnahmen und sorgen Sie so für einen optimalen Schutz Ihrer IT-Infrastruktur gegen jegliche Cyberangriffe!

Warum novaCapta?

Mit den Spezialisierungen Cloud Security, Threat Protection, Identity & Access Management und Information Protection & Governance hält novaCapta alle möglichen Designations in der Microsoft Solution Area Security und ist einer von nur 13 Dienstleistern in der DACH-Region, die dies erreicht haben. Mit unserer Expertise sichern wir Sie, Ihre Infrastruktur, Ihre Systeme und Ihre Daten ganzheitlich und auf Ihre Anforderungen zugeschnitten ab.

Besonders die Zertifizierung mit der Microsoft Threat Protection Specialisation bestätigt unser Wissen und unsere Erfahrung bei der Bereitstellung von Microsoft Threat Protection, Microsoft Cloud App Security oder Microsoft Sentinel-Workloads.

Erfahren Sie mehr

Microsoft Modern SecOps Engagement

Microsoft Threat Protection Engagement

SharePoint Online proaktive Services

Incident Kommunikationsmanagement

novaCapta und Ontinue schließen Partnerschaft

Security & Compliance

Managed SOC

Security Awareness für mehr mehr Schutz vor Cyberangriffen

Microsoft Ignite 2024: Das sind unsere Highlights

Microsoft Cyber Security Assessment

Zehnte Microsoft Spezialisierung für novaCapta

Microsoft Spezialisierung für Cloud Security

ESA: Data Factory, die Single Source of Truth

IT-Trends 2025 - Teil 1: Cybersecurity

Microsoft Data Security Engagement

Mobile Security mit Enterprise Mobility & Security (EMS)

Endpoint Management mit Microsoft Intune

Neue Microsoft Kompetenzen für novaCapta

Microsoft 365 Backup mit der novaCapta

Microsoft MVP Auszeichnung für Shady Khorshed

BSI: Sicherheitswarnung für 17.000 Exchange-Server

Active Directory Domain Services Health Check

NIS2 Compliance Navigator

NIS2 kommt: So bereiten Sie sich optimal vor

Identity & Access Management mit Microsoft Entra ID

Conditional Access für volle Kontrolle bei Datenzugriffen

novaCapta mit neuem Team für Cloud Security

Kissling + Zbinden: Zentrales Arbeiten in «Projektraum 365»

Assessment für Modern Managed Services

NIS2-Richtlinie: Das müssen Sie wissen

Automatisierte Bereitstellung von Endgeräten mit Intune

DMARC-Authentifizierung wird zum verbindlichen Standard

Microsoft 365 Tenant Health Check nach CIS-Benchmark

Data Protection in der Cloud

Yubico und novaCapta werden Partner

Identity & Access Management

Azure Virtual Desktop und Windows 365

Cloud Public-Key-Infrastruktur (PKI)

Cyberangriffe: Das kann passieren und so wappnen Sie sich

Backup & Recovery: Cloud & On-Prem

novaCapta neuer Partner von Hornetsecurity

IT-Modernisierung und -Strategie

Multi-Faktor-Authentifizierung

Sicherheitslücken auf Exchange Servern

Azure Information Protection

novaCapta neuer Silberpartner von Thales

Neue Business Unit Managed Modern Endpoint bei novaCapta

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 2

Die Bedeutung einer Governance

Microsoft Azure-Ressourcen automatisch skalieren

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 4

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

Security Assessment

Administrationstiefe von IAM-Systemen

IT-Controlling – Ermittlung und Verrechnung von IT-Kosten

brytes – Digitale Empathie in der Kundeninteraktion

Infrastructure Resource Management

Infrastructure Resource Management

Mehr Transparenz mit Oracle Java-Report

Interview: Stärkung der Cyber-Sicherheit im deutschen Markt

Monitoring & Service Assurance

IT Demand Management: IT-Bedarf erkennen und Kosten sparen

IBM Cloud Pak for AIOps

Application Performance Monitoring Service

Anwendungen mit Application Modernization optimieren

Network Performance Management

IT Vendor Management: IT-Anbieter auswählen und managen

HOCHBAHN Managed Services

Amazon EC2: Performance richtig messen und optimieren!

So einfach sparen Sie mit IBM Turbonomic IT-Kosten!

Fünf Advanced Specializations von Microsoft

Sicherheit optimieren: Workshop für Google Cloud SCC

Eventreihe: KI Governance

Atlassian Fisheye

Application Development für Individualsoftware

Correlate 2.0 - Komplexe IT-Infrastrukturen meistern